Jedes Mal, wenn Sie sich in eine App einloggen, online einkaufen, ein Formular ausfüllen oder einen Newsletter abonnieren, geben Sie Teile Ihrer digitalen Identität preis. Das ist den meisten Nutzern zwar bewusst, aber oft wird übersehen, wie weitreichend diese Datenfreigabe wirklich ist. Selbst wenn Sie nur eine zufällige Website öffnen, Ihren Blick etwas länger auf einem Beitrag verweilen lassen oder Text auf Ihrem Smartphone tippen – in genau diesen Momenten senden Sie Informationen über sich an "Datenanbieter"-Unternehmen. Ihr Name und Ihre E-Mail-Adresse mögen für sich allein harmlos wirken, doch gepaart mit Verhaltenssignalen wie Ihren Interessen, Hobbys und Ihrem Beruf ermöglichen sie die Erstellung eines vollständigen Profils Ihrer Person. Google, Facebook (Meta), Apple, Unity – sie alle sammeln, formen und verarbeiten eine digitale Kopie von Ihnen. Eine Kopie Ihrer Identität, ein digitales Porträt, gemalt von Algorithmen und neuronalen Netzwerken, das auf Dutzenden oder gar Hunderten von Servern weltweit gespeichert ist – wahrscheinlich ohne Ihr Wissen.

Personenbezogene Daten, im Englischen oft als PII (Personally Identifiable Information) bezeichnet, sind alle Daten, die Sie als Individuum identifizieren können. Viele der oben genannten Dinge gelten einzeln nicht unbedingt als PII – doch sobald sie zusammengesetzt werden, ergeben sie ein klares Bild. Stellen Sie es sich wie Ihren digitalen Fingerabdruck vor. Manchmal reicht eine einzige Information (wie Ihre Sozialversicherungsnummer oder Ausweisnummer), um Sie zu identifizieren. In anderen Fällen bedarf es der Kombination mehrerer Teile – etwa Ihres Namens mit Ihrer Adresse und Telefonnummer –, um ein vollständiges Bild zu erzeugen.

Man könnte sich fragen: Warum ist der Schutz dieser Informationen so wichtig? Ganz einfach: Wenn Ihre PII in die falschen Hände geraten, können die Folgen von bloßem Ärger bis hin zu existenziellen Katastrophen reichen. Identitätsdiebstahl, Finanzbetrug, Verletzungen der Privatsphäre – das sind keine abstrakten Risiken aus den Nachrichten, sondern reale Probleme, die jährlich Tausende, wenn nicht Millionen von Menschen betreffen. Leider könnten diese Gefahren näher sein, als Sie vermuten.

Jenseits der persönlichen Sicherheit bildet der Schutz personenbezogener Daten das Fundament des Vertrauens zwischen Ihnen und den Organisationen, mit denen Sie interagieren. Wenn ein Unternehmen Ihre Informationen angemessen schützt, zeigt dies Respekt vor Ihrer Privatsphäre und Ihren Rechten. Das ist nicht nur gute Geschäftspraxis, sondern wird zunehmend unverzichtbar, da die Menschen immer bewusster wahrnehmen, wie ihre persönlichen Informationen genutzt und geteilt werden.

Die Klassifizierung personenbezogener Daten (PII)

Natürlich birgt nicht jede Information das gleiche Risiko. Man kann PII in verschiedene Kategorien einteilen, wobei manche Informationen deutlich sensibler sind als andere. Sensible personenbezogene Daten sind Informationen, die – sollten sie offengelegt, gestohlen oder geleakt werden – erheblichen Schaden anrichten können und werden. Ein Beispiel: Ihre Sozialversicherungsnummer kann verwendet werden, um betrügerische Konten zu eröffnen oder falsche Steuererklärungen abzugeben. Kredit-/Debitkartennummern, Bankdaten und Kreditinformationen gewähren direkten Zugriff auf Ihr Geld. Krankenakten offenbaren intime Details über Ihren Gesundheitszustand, Medikamente und Behandlungen. Biometrische Daten, wie Fingerabdrücke oder Gesichtserkennungsmuster, sind einzigartig und können nicht geändert werden, wenn sie einmal kompromittiert sind. Führerscheinnummern und Passdaten können genutzt werden, um gefälschte Ausweise zu erstellen oder Betrug in Ihrem Namen zu begehen.

Am anderen Ende des Spektrums liegen nicht-sensible PII. Dazu gehören Informationen, die Sie zwar identifizieren, aber bei Offenlegung ein geringeres Risiko darstellen. Ihr Name, Ihre E-Mail-Adresse und Ihre Telefonnummer fallen in diese Kategorie. Auch Ihr beruflicher Werdegang, Ihre Jobbezeichnung und Ihr Bildungshintergrund stellen für sich genommen meist ein geringeres Risiko dar. Grundlegende demografische Informationen wie Altersgruppe oder Postleitzahl liefern zwar identifizierende Details, enthüllen aber nicht alles über Sie.

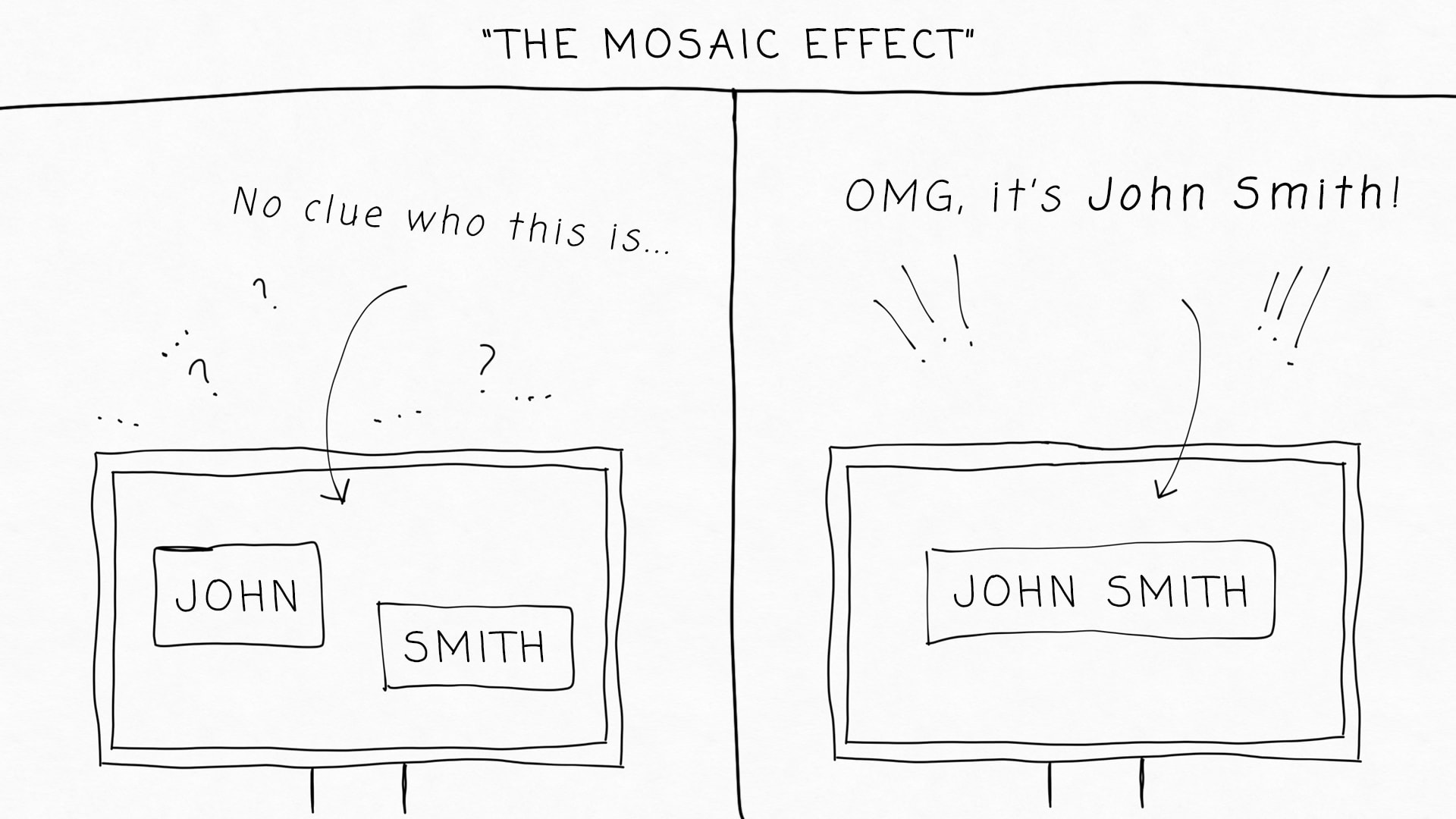

Doch hier liegt das Problem: Selbst scheinbar harmlose Informationen können problematisch werden, wenn sie mit anderen Datenpunkten kombiniert werden. Sicherheitsexperten nennen dies den "Mosaik-Effekt": Einzelne Informationsstücke werden zusammengesetzt, um ein vollständiges Bild zu enthüllen. Um besser zu verstehen, was das wirklich bedeutet, hilft ein einfaches Gedankenexperiment.

Stellen Sie sich folgende Situation vor: Sie sehen einen Text an eine Wand gesprüht:

7 11 96

Was sind Ihre unmittelbaren Gedanken dazu? Hoffentlich keine. Dieser Text hat keine offensichtliche Bedeutung, obwohl er öffentlich sichtbar ist. Fügen wir nun ein winziges Stück Information hinzu; die Wand sagt jetzt:

7 11 96 (7 - Monat, 11 - Tag, 96 - Jahr)

Mit diesem kleinen Hinweis interpretiert man dies automatisch als Datum – der Text an der Wand hat sich von bedeutungslosen Zahlen in etwas verwandelt, das wie ein Geburtsdatum aussieht. Führen wir das Experiment fort und platzieren Ihren Namen direkt über dieses Datum:

John Smith

7 11 96 (7 - Monat, 11 - Tag, 96 - Jahr)

Eine Woche vergeht. Sie bemerken, dass sich der Text an der Wand erneut verändert hat und weitere Details hinzugefügt wurden:

John Smith

+1 (123) 456-7890

[[email protected]](mailto:[email protected])

Verwendet Samsung Galaxy S22 (Android 12)

7 11 96 (7 - Monat, 11 - Tag, 96 - Jahr)

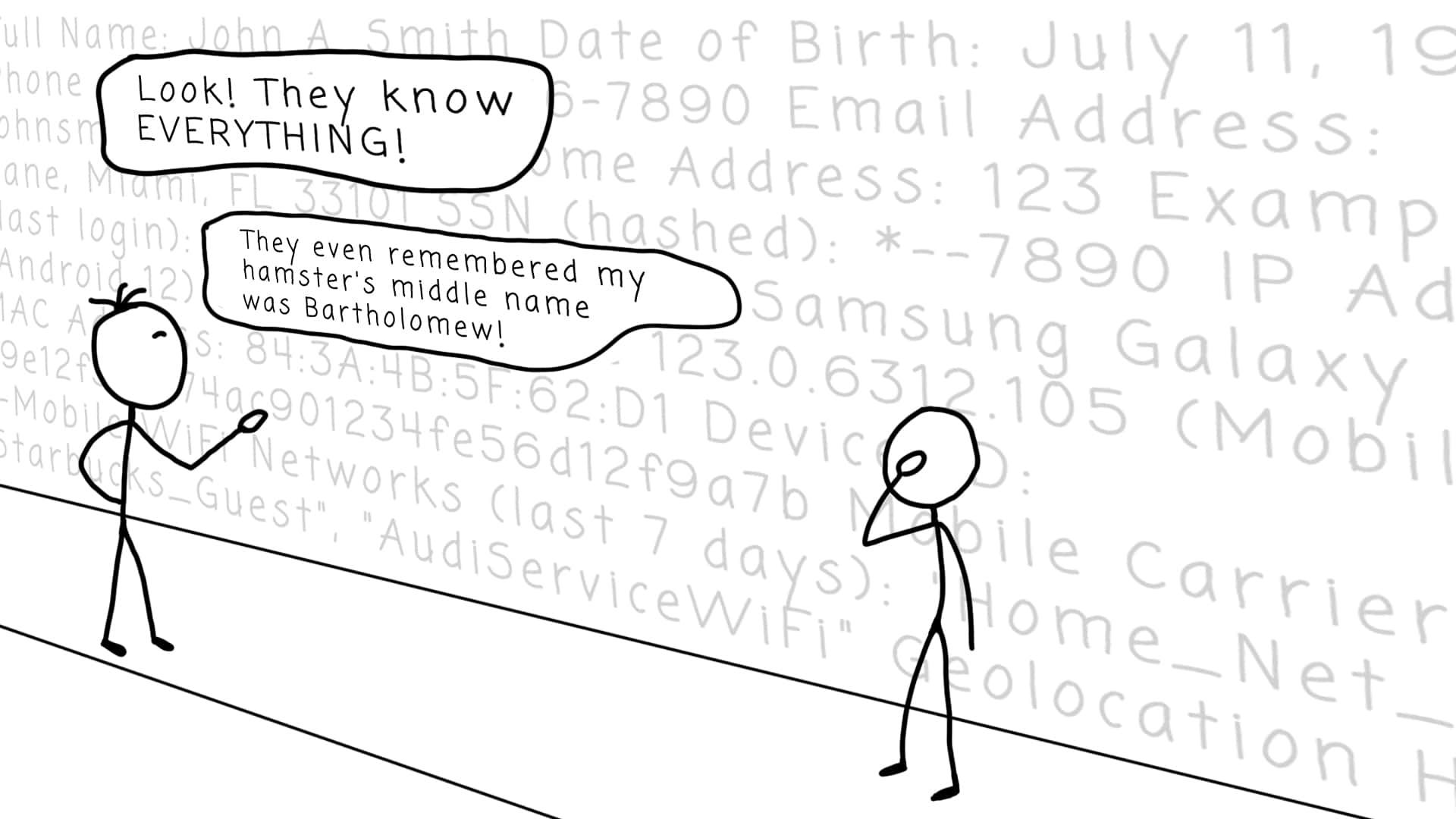

Ein weiterer Monat vergeht. Es steht immer mehr Text an der Wand. Die Daten werden organisierter und vollständiger:

Vollständiger Name: John A. Smith

Geburtsdatum: 11. Juli 1996

Telefonnummer: +1 (123) 456-7890

E-Mail-Adresse: [[email protected]](mailto:[email protected])

Wohnadresse: 123 Example Lane, Miami, FL 33101

Sozialversicherungsnummer (gehasht): ***-**-7890

IP-Adresse (letzter Login): 173.128.78.25

Gerät: Samsung Galaxy S22 (Android 12)

Browser: Chrome 123.0.6312.105 (Mobile)

MAC-Adresse: 84:3A:4B:5F:62:D1

Geräte-ID: a9e12f3c8b74ac901234fe56d12f9a7b

Mobilfunkanbieter: T-Mobile

WLAN-Netzwerke (letzte 7 Tage): "Home_Net_5G", "Starbucks_Guest", "AudiServiceWiFi"

Standortverlauf: Häufige Besuche in/um Miami, FL; eine Reise nach Orlando, FL (März 2025)

Aktuelle GPS-Position: 25.7617° N, 80.1918° W

Sprachassistenten-Verlauf (Samsung Bixby):

- "Erinnere mich daran, die Farne um 9 Uhr zu gießen"

- "Navigiere zum nächsten Audi-Service-Center"

- "Was ist die beste milchfreie Pizza in meiner Nähe?"

Suchverlauf (letzte 30 Tage):

- "Beste Gartenhandschuhe für empfindliche Haut"

- "Montessori vs. traditioneller Kindergarten"

- "Audi Q5 2020 Bremsenwechsel Kosten"

- "Marken für milchfreien Mozzarella"

- "Beste Garten-Apps 2025"

Kaufhistorie (Amazon):

- Gardena Schlauchtrommel

- Bio-Setzlings-Starterkit

- Montessori Arbeitshefte

App-Nutzung (tägl. Durchschnitt):

- Instagram: 1,2 Std.

- Google Maps: 20 Min.

- WhatsApp: 40 Min.

- MyAudi App: 10 Min.

Biometrische Daten (über Telefonsensoren gespeichert):

- Fingerabdruck-ID: registriert

- Gesichtserkennung: aktiviert

- Durchschnittliche Schrittzahl: 4.800/Tag

Verarbeitete Interessen:

Zeigt Interesse an Gartengeräten, Kindergärten in der Nähe von Miami, Florida, Wartung eines Audi Q5, Pizza mit milchfreiem Käse.

Dies ist ein stark vereinfachtes Beispiel, aber es verdeutlicht, wie vielfältig PII sein können – und dass es nicht immer so offensichtlich ist wie Ihre Sozialversicherungsnummer, Blutgruppe oder Passnummer. Sicher, Ihr Geburtsdatum allein mag unbedeutend erscheinen. Aber kombiniert mit Ihrem Namen und Ihrer Adresse liefert es Kriminellen genug Informationen, um möglicherweise auf Ihre Konten zuzugreifen oder Ihre Identität zu stehlen. Der Kontext spielt bei PII eine entscheidende Rolle. Dass Ihr Name im Telefonbuch steht, mag Sie nicht beunruhigen, aber derselbe Name in Verbindung mit sensiblen Gesundheitsdaten oder Finanzunterlagen wird höchst problematisch. Der potenzielle Schaden durch offengelegte Informationen hängt nicht nur davon ab, was enthüllt wird, sondern wie es genutzt werden könnte.

Da unsere digitalen Fußabdrücke wachsen, verschwimmt die Grenze zwischen sensiblen und nicht-sensiblen Informationen. Daten, die einst als harmlos galten, können für Identitätsdiebe und Betrüger wertvoll werden, die wissen, wie man die Punkte verbindet.

Wie Gesetze Sie schützen

Da Bedrohungen für persönliche Informationen immer häufiger auftreten, haben Regierungen weltweit mit Vorschriften reagiert, die Ihnen Schutz bieten sollen – und Ihnen mehr Kontrolle über Ihre Daten geben sowie Organisationen für deren Schutz in die Pflicht nehmen.

Die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union ist ein weltweit bekannter Standard. Sie gilt für jeden, der in der EU lebt oder dessen Daten dort verarbeitet werden, und gibt den Menschen erhebliche Kontrolle über ihre persönlichen Informationen. Unter der DSGVO haben Sie das Recht, alle Daten einzusehen, die Unternehmen über Sie gesammelt haben, fehlerhafte Informationen zu korrigieren und sogar die vollständige Löschung zu verlangen – das berühmte "Recht auf Vergessenwerden". Unternehmen müssen die gesammelten Daten minimieren und nur das nutzen, was für den angegebenen Zweck notwendig ist. Wenn Sie diese Cookie-Banner oder Datenschutzhinweise auf Websites sehen, wissen Sie, dass die meisten davon aufgrund der DSGVO existieren.

In den Vereinigten Staaten bieten der California Consumer Privacy Act (CCPA) und seine Erweiterung, der California Privacy Rights Act (CPRA), ähnlichen Schutz. Einwohner Kaliforniens können herausfinden, welche persönlichen Daten Unternehmen über sie gesammelt haben, die Löschung dieser Daten verlangen und dem Verkauf ihrer Informationen widersprechen. Wenn Sie auf Websites Links wie "Do Not Sell My Personal Information" sehen, ist das der CCPA. Obwohl diese Gesetze technisch auf Einwohner Kaliforniens beschränkt sind, beeinflussen sie oft, wie Unternehmen die Daten aller Nutzer behandeln, da es einfacher ist, einen einheitlichen Standard auf der gesamten Website anzuwenden.

Für Gesundheitsdaten gibt es in den USA den Health Insurance Portability and Accountability Act (HIPAA), der speziellen Schutz bietet (vergleichbar mit strengen ärztlichen Schweigepflichtgesetzen in DACH-Ländern). Dieses Gesetz zielt darauf ab, Ihre Krankenakten zu schützen und verlangt von Gesundheitsdienstleistern und Versicherungen spezifische Sicherheitsmaßnahmen.

Alle diese Vorschriften teilen gemeinsame Prinzipien: Transparenz bei der Datenerhebung, Grenzen für die Datennutzung, Sicherheitsanforderungen zur Verhinderung von Datenlecks und individuelle Rechte bezüglich persönlicher Daten. Sie schreiben auch die ordnungsgemäße Vernichtung von PII vor, wenn diese nicht mehr benötigt werden. Diese Anforderungen an die sichere Entsorgung erklären, warum Arztpraxen Dokumente schreddern und warum Unternehmen digitale Dateien mit persönlichen Informationen endgültig löschen müssen.

Versteckte Gefahren für Ihre persönlichen Daten

Trotz strenger Vorschriften bleiben persönliche Informationen in vielen Alltagssituationen gefährdet – oft auf Weisen, die man nicht sofort erkennt. Stellen Sie sich vor, Sie arbeiten an Ihrem Laptop in Ihrem Lieblingscafé. Das kostenlose WLAN ist praktisch, aber möglicherweise unsicher. Ohne angemessenen Schutz (wie VPN) könnten andere im selben Netzwerk Informationen mitlesen, die Sie senden, einschließlich Login-Daten oder persönlicher Details. Das schnelle Social-Media-Update aus dem Urlaub? Es erzählt nicht nur Freunden von Ihrer Reise, sondern signalisiert potenziellen Einbrechern auch, dass Ihre Wohnung leer steht. Und diese lustigen Quizfragen, die nach dem Namen Ihres ersten Haustiers oder Ihrer Straße fragen, in der Sie aufgewachsen sind? Sie sammeln oft Antworten auf gängige Sicherheitsfragen, die jemandem helfen könnten, Ihre Konten zu knacken.

Selbst vorsichtige Menschen können Opfer von Phishing-Versuchen werden. Diese dringende E-Mail, die scheinbar von Ihrer Bank kommt, könnte eine überzeugende Fälschung sein, die darauf ausgelegt ist, Ihre Zugangsdaten abzugreifen. Die SMS über ein Problem bei der Paketzustellung könnte auf eine Website führen, die Ihre persönlichen Daten stiehlt.

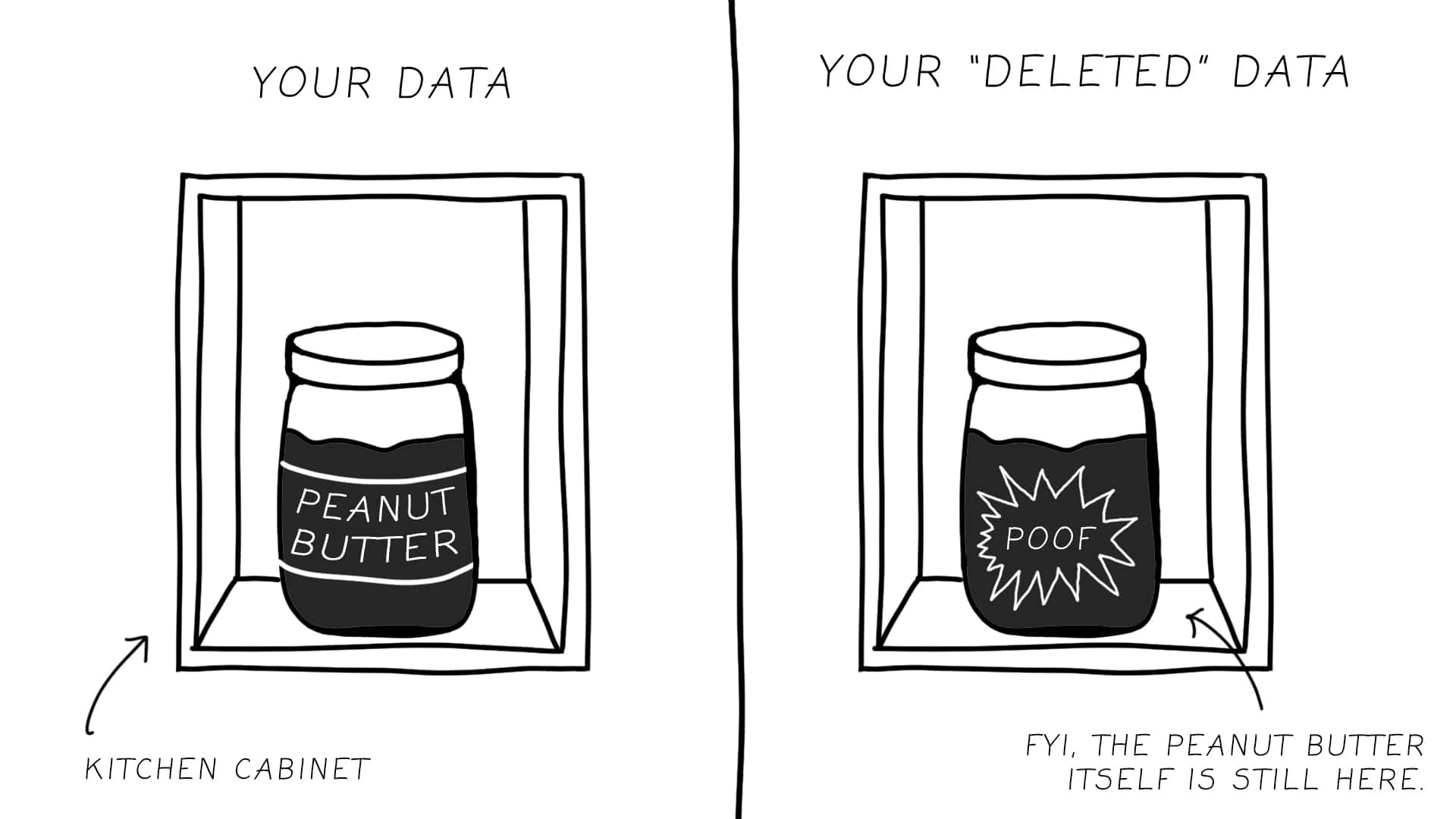

Auch physische Dokumente bergen Risiken. Wenn Sie Post mit Ihrem Namen und Ihrer Adresse einfach in den Altpapiercontainer werfen, geben Sie "Mülltauchern" potenziellen Zugang zu Ihren Informationen. Doch die Entsorgung digitaler Dateien schafft noch verstecktere Gefahren. Wenn Sie Dateien von Ihrem Computer löschen, denken Sie vielleicht, sie seien für immer weg – aber das Standard-Löschen ist überraschend ineffektiv, wenn es darum geht, die Daten tatsächlich zu entfernen.

Stellen Sie sich das Standard-Löschen von Dateien so vor: Es ist, als würde man das Inhaltsverzeichnis aus einem Buch reißen, aber alle Seiten darin lassen. Der Computer entfernt den Verweis darauf, wo die Datei gespeichert ist, lässt aber die eigentliche Information auf Ihrer Festplatte, bis sie irgendwann durch neue Daten überschrieben wird. Mit leicht verfügbaren Wiederherstellungstools könnte jemand mit Zugriff auf Ihr Gerät Dateien wiederherstellen, von denen Sie dachten, sie seien für immer verschwunden.

Diese Datenpersistenz wird besonders problematisch, wenn Sie Ihren alten Computer verkaufen, einen Miet-Laptop zurückgeben oder ein Smartphone entsorgen. Ohne ordnungsgemäße Datenvernichtung könnte die nächste Person, die dieses Gerät benutzt, Zugriff auf Ihre persönlichen Dateien, Fotos, Finanzdokumente oder automatisch gespeicherten Passwörter haben – selbst wenn Sie dachten, Sie hätten alles gelöscht.

Strategien zum Schutz

Der Schutz Ihrer persönlichen Informationen erfordert kein technisches Expertenwissen, sondern nur durchdachte Gewohnheiten und die richtigen Werkzeuge.

Passwörter

Starke, einzigartige Passwörter sind Ihre erste Verteidigungslinie. Erstellen Sie unterschiedliche Passwörter für wichtige Konten, insbesondere für Finanzdienste, und machen Sie sie komplex genug, um Erraten zu widerstehen. Sie sollten auch einzigartige Passwörter für Ihre "wichtigsten" Konten haben – für die meisten Menschen sind das Google, Microsoft und iCloud (Apple). Diese Konten speichern oft Ihre anderen Passwörter, daher sollten Sie hierfür unbedingt völlig eigenständige Passwörter verwenden.

Wichtig ist auch: Mit "einzigartig" meinen wir wirklich einzigartig – nicht nur ein hinzugefügter Buchstabe, eine Ziffer oder ein Symbol. "Passwort123" und "Passwort123!" gelten nicht als einzigartig, da das zweite Passwort nur eine Variation des ersten ist. Sie müssen wirklich unterschiedliche Passwörter erstellen, keine Variationen, da diese leicht zu erraten sind, wenn Ihr ursprüngliches Passwort geleakt wird.

Sicherlich ist es keine leichte Aufgabe, sich all diese Passwörter zu merken. Die offensichtlichste Lösung scheint zu sein, sie auf einem Zettel zu notieren – tun Sie das bitte nicht. Passwörter auf Papier aufzuschreiben, ist eine sehr unsichere Praxis.

Stattdessen können und sollten Sie einen externen Passwort-Manager verwenden, der hilft, diese komplexen Passwörter zu generieren und sicher zu speichern. So müssen Sie sich nur ein einziges starkes Passwort merken (das für den Passwort-Manager selbst), und alle anderen werden von diesem verwaltet. Für kritische Konten sollten Sie außerdem die Zwei-Faktor-Authentifizierung (2FA) aktivieren – dies fügt einen zusätzlichen Überprüfungsschritt hinzu (meist ein SMS-Code, eine App-Benachrichtigung oder ein 2FA-Code), selbst wenn jemand Ihr Passwort kennt.

Soziale Medien

Seien Sie achtsam, was Sie in sozialen Medien teilen. Überprüfen Sie Ihre Privatsphäre-Einstellungen, um zu kontrollieren, wer Ihre Beiträge sieht, und überlegen Sie zweimal, bevor Sie identifizierende Details wie Ihr vollständiges Geburtsdatum, Ihre Wohnadresse oder Ihre Abwesenheitszeiten teilen. Ändern Sie Ihre Einstellungen so, dass nur Freunde Ihre Beiträge sehen können – wollen Sie wirklich, dass jede Person auf der Welt Ihre Geburtstagsfotos sieht? Denken Sie dennoch daran, dass selbst Beiträge, die auf "nur Freunde" beschränkt sind, per Screenshot festgehalten und woanders geteilt werden können.

Einstellungen

Nehmen Sie sich Zeit, die Datenschutzeinstellungen Ihrer Apps und Online-Konten zu überprüfen. Fast jede Website oder App hat Datenschutzeinstellungen, und standardmäßig sammeln die meisten davon weit mehr Informationen als nötig. Aufgrund von Gesetzen und Vorschriften bieten viele jedoch Optionen an, die Datensammlung einzuschränken, wenn man danach sucht.

Phishing

Lernen Sie, Phishing-Versuche zu erkennen, indem Sie auf Anzeichen achten: dringende Anfragen nach persönlichen Informationen, leicht falsch geschriebene E-Mail-Adressen oder Website-URLs und Nachrichten, die Druck ausüben, schnell und ohne Nachdenken zu handeln. Kontaktieren Sie im Zweifel Organisationen direkt über deren offizielle Website, anstatt auf Links in Nachrichten zu klicken. Zudem können Sie bei Unsicherheit die Websites oder E-Mail-Adressen genau prüfen, da sie oft winzige Änderungen, sogar nur in einem einzigen Zeichen, enthalten können.

Datenentsorgung

Die ordnungsgemäße Entsorgung sowohl physischer als auch digitaler Informationen ist genauso wichtig wie die sorgfältige Erhebung. Schreddern Sie Papierdokumente mit persönlichen Informationen, anstatt sie einfach wegzuwerfen. Denken Sie bei digitalen Dateien daran, dass Standard-Löschen die Daten nicht effektiv entfernt – die Informationen bleiben oft wiederherstellbar. Wenn Sie alte Geräte oder Speichermedien entsorgen oder selbst wenn Sie sensible Dateien von Ihrem aktuellen Computer löschen, sind professionelle Datenvernichtungstools (wie Offigneum) unerlässlich, um persönliche Informationen wirklich zu entfernen.

Wie Organisationen Ihre Informationen sicher halten (sollten)

Verantwortungsvolle Organisationen schützen Ihre persönlichen Daten durch mehrere wichtige Praktiken. Sie beginnen mit Datenminimierung – sie sammeln nur das, was sie wirklich brauchen, anstatt alles Mögliche zu horten. Dies zeigt Respekt vor Ihrer Privatsphäre und reduziert Risiken im Falle eines Datenlecks. Sie klassifizieren auch verschiedene Arten von Informationen nach Sensibilität und wenden strengere Schutzmaßnahmen für sensible Daten wie Kreditkartennummern an als für Basisinformationen wie Newsletter-Präferenzen. Zugriffskontrollen beschränken, wer Ihre Daten sehen kann (basierend auf Arbeitsanforderungen), während Überwachungssysteme ungewöhnliche Muster erkennen, die auf Missbrauch hindeuten könnten. Mitarbeiterschulungen sind entscheidend, da viele Datenlecks mit menschlichem Versagen beginnen – regelmäßige Sicherheitsbewusstseins-Trainings bauen eine stärkere menschliche Verteidigung gegen Bedrohungen wie bösartige Links und Betrug auf.

Organisationen, die verantwortungsvoll mit Ihren Informationen umgehen, bereiten sich auch auf potenzielle Vorfälle vor, bevor sie passieren. Sie entwickeln klare Verfahren zur Reaktion auf Datenlecks, einschließlich Schritten zur Schadensbegrenzung, Untersuchung von Vorfällen, Benachrichtigung betroffener Personen und Verhinderung zukünftiger Probleme. Über den gesamten Datenlebenszyklus hinweg schützen ordnungsgemäße Vernichtungsrichtlinien Informationen, die nicht mehr benötigt werden, durch sicheres Schreddern von Dokumenten und korrektes Löschen digitaler Dateien nach Ablauf der Aufbewahrungsfristen. Wenn Sie Unternehmen bewerten, prüfen Sie deren Datenschutzerklärungen und Transparenzberichte. Vor allem betrachten vertrauenswürdige Organisationen den Schutz Ihrer Informationen als fortlaufende Verpflichtung und nicht nur als Compliance-Übung.

Die Reise Ihrer Daten

Persönliche Informationen folgen einem vorhersehbaren Pfad von der Erhebung bis zur Entsorgung, und Schutz ist in jeder Phase erforderlich. Der Lebenszyklus beginnt, wenn Sie Informationen über Formulare, Kontoerstellungen oder Käufe teilen. Ethische Erhebung beinhaltet klare Zustimmung – Sie sollten wissen, was gesammelt wird und warum. Im Idealfall sollten Organisationen nur das sammeln, was für ihren angegebenen Zweck wirklich notwendig ist. Einmal gesammelt, gelangen Ihre Informationen in die Speicherphase, wo sie sowohl vor externen Bedrohungen wie Hackern als auch vor unangemessenem internem Zugriff geschützt werden müssen (durch Maßnahmen wie Verschlüsselung, Zugriffskontrollen und physische Sicherheit). Während der Nutzungsphase, wenn auf Ihre Informationen für den vorgesehenen Zweck zugegriffen wird (Identitätsprüfung, Transaktionsverarbeitung oder Servicebereitstellung), stellen Kontrollen sicher, dass sie nur für legitime Zwecke von autorisierten Personen verwendet werden.

Die Phase der Weitergabe ist besonders anfällig, da Ihre Informationen zwischen Systemen oder Organisationen bewegt werden und während der Übertragung durch sichere Methoden und klare Vereinbarungen geschützt werden müssen. Während der Aufbewahrungsphase legen verantwortungsvolle Organisationen angemessene Zeitrahmen für die Speicherung verschiedener Datentypen fest, anstatt Informationen für immer zu speichern.

Schließlich erfordert die oft übersehene Vernichtungsphase die ordnungsgemäße Entsorgung von Informationen, die das Ende ihrer Nutzungsdauer erreicht haben. Bei physischen Dokumenten bedeutet dies Schreddern; bei digitalen Dateien erfordert es sichere Löschmethoden, die die Daten wirklich entfernen. Nochmals: Standardmäßiges Löschen von Dateien ist vergleichbar mit dem Entfernen eines Buches aus dem Bibliothekskatalog, während das Buch noch im Regal steht – die Information bleibt für jeden verfügbar, der weiß, wie er suchen muss. Ordnungsgemäße digitale Vernichtung überschreibt Daten mehrfach und stellt sicher, dass sie selbst mit spezialisierten Tools nicht wiederhergestellt werden können, wodurch der Lebenszyklus abgeschlossen und verhindert wird, dass alte Informationen neue Datenschutzrisiken erzeugen.

Warum auf "Löschen" klicken nicht ausreicht, um Ihre persönlichen Daten zu schützen

Die meisten von uns haben eine Vorstellung von Computerdateien, die nicht der Realität entspricht. Wenn Sie eine Datei löschen, stellen Sie sich wahrscheinlich vor, dass sie vollständig verschwindet, wie Papier in einem Schredder. Die Wahrheit sieht ganz anders aus – und diesen Unterschied zu verstehen, ist wichtig für den Schutz Ihrer persönlichen Informationen.

Hier ist ein Beispiel, das Ihnen hilft, das Standard-Löschen zu verstehen: Stellen Sie sich ein Glas Erdnussbutter vor. Es steht friedlich in Ihrem Küchenschrank. Plötzlich wollen Sie das Erdnussbutterglas loswerden. Hier ist, was Sie als Nächstes tun: Sie öffnen den Küchenschrank, finden das Glas und... reißen schließlich das Etikett und die Verpackung ab. Jetzt haben Sie ein Glas voller Erdnussbutter, immer noch in Ihrem Schrank – aber ohne Etikett. Genau das ist das "Standard"-Löschen von Dateien auf Ihrem Computer.

Wenn Sie eine Datei löschen, entfernt Ihr Computer den Verweis darauf, wo diese Datei auf Ihrer Festplatte gespeichert ist, aber der eigentliche Inhalt bleibt unberührt – genau wie das Entfernen des Etiketts, ohne das Glas selbst wegzuwerfen. Der Platz, den Ihr Dateiinhalt einnahm, wird als "verfügbar für neue Daten" markiert, aber bis er tatsächlich mit etwas anderem überschrieben wird, bleibt die ursprüngliche Information physisch auf Ihrem Speichermedium vorhanden. Stellen Sie es sich so vor, als würden Sie weiterhin Dinge in Ihren Küchenschrank stellen, bis kein Platz mehr ist, und erst dann das Glas tatsächlich wegwerfen.

Dies schafft ein erhebliches Datenschutzrisiko. Mit frei verfügbaren Datenrettungstools – manche sogar kostenlos – könnte jemand mit Zugang zu Ihrem Gerät Dateien wiederherstellen, von denen Sie dachten, sie seien dauerhaft gelöscht. Diese Tools scannen Speichermedien nach Daten, die nicht mehr im Dateisystem erscheinen, aber physisch noch auf dem Gerät existieren – genau wie das Öffnen Ihres Küchenschranks und das Finden eines Glases Erdnussbutter ohne Etikett. Obwohl es technisch etwas anspruchsvoller ist, ist es dennoch sehr leicht durchführbar.

Die Auswirkungen werden in alltäglichen Szenarien deutlich: Das Verkaufen oder Verschenken eines alten Computers, ohne die Festplatte/SSD ordnungsgemäß zu löschen, könnte dem nächsten Besitzer Zugriff auf Ihre persönlichen Dokumente, Finanzunterlagen, Fotos und Kreditkartendaten geben. Die Rückgabe eines Miet-Laptops ohne sichere Löschung könnte vertrauliche Arbeitsdokumente offenlegen. Die Entsorgung eines alten Smartphones könnte Ihre persönlichen Nachrichten und Kontoinformationen gefährden. Selbst das Wegwerfen eines USB-Sticks oder einer externen Festplatte ohne ordnungsgemäße Löschung macht Ihre Daten angreifbar.

Das Risiko erstreckt sich auch auf die tägliche Dateiverwaltung. Wenn Sie sensible Dokumente von einem gemeinsam genutzten Computer oder Netzlaufwerk löschen, bietet das Standard-Löschen keinen ausreichenden Schutz davor, dass andere später auf diese Informationen zugreifen. Das bloße Leeren des Papierkorbs entfernt die Daten nicht wirklich von Ihrem Speichermedium.

Dieses Problem der Datenpersistenz betrifft auch Organisationen. Unternehmen, die Kundeninformationen nicht ordnungsgemäß vernichten, wenn sie nicht mehr benötigt werden, riskieren Verstöße gegen Datenschutzvorschriften und die Offenlegung sensibler Daten. Gesundheitsdienstleister, Finanzinstitute und andere Organisationen, die regulierte Daten verarbeiten, haben spezifische Verpflichtungen, die vollständige Vernichtung von Informationen sicherzustellen – Verpflichtungen, die das Standard-Löschen nicht erfüllt.

Jenseits des Löschens: Wie sicheres Dateischreddern Ihre digitale Privatsphäre schützt

Genauso wie Sie sensible Papierdokumente nicht in den Müll werfen würden, ohne sie vorher zu schreddern, benötigen digitale Dateien mit persönlichen Informationen eine ordnungsgemäße Vernichtung, die über das Standard-Löschen hinausgeht. Hier wird sicheres Dateischreddern (File Shredding) unverzichtbar.

Sicheres Dateischreddern ist ein Prozess, bei dem der tatsächliche Dateninhalt mehrfach mit zufälligen Mustern überschrieben wird, wodurch die ursprünglichen Informationen selbst mit spezialisierten forensischen Tools unwiederbringlich sind. Im Gegensatz zum Standard-Löschen, das den Inhalt intakt und wiederherstellbar lässt, entfernt ordnungsgemäßes digitales Schreddern alle Spuren der Informationen dauerhaft.

Wann benötigen Sie dieses Schutzniveau? Betrachten Sie diese häufigen Situationen: Vor dem Verkauf, der Spende oder dem Recycling von Computern, Tablets oder Smartphones verhindert sicheres Dateischreddern, dass der nächste Benutzer auf Ihre persönlichen Informationen zugreift. Bei der Rückgabe geleaster Geräte wie Mietcomputer oder Kopierer mit internem Speicher stellt es sicher, dass Ihre Daten nicht mit dem Gerät weiterreisen. Nach der Arbeit mit sensiblen Dateien auf öffentlichen oder gemeinsam genutzten Computern entfernt es alle Spuren Ihrer Informationen. Nach Datenlecks oder Malware-Infektionen kann sicheres Schreddern potenziell kompromittierte Dateien, die persönliche Informationen enthalten, eliminieren.

Sicheres Dateischreddern ist auch für die Einhaltung gesetzlicher Vorschriften wichtig. Datenschutzgesetze wie die DSGVO verlangen ausdrücklich eine ordnungsgemäße Datenvernichtung, wenn Informationen nicht mehr benötigt werden oder wenn Personen die Löschung ihrer persönlichen Daten verlangen. Für Unternehmen, Regierungsbehörden, Gesundheitsdienstleister und Finanzinstitute ist der Nachweis einer konformen Vernichtung sensibler Informationen zu einer rechtlichen Notwendigkeit geworden, nicht nur zu einer Best Practice.

Der Prozess funktioniert, indem der physische Ort auf dem Speichergerät, an dem die Datei gespeichert war, überschrieben wird. Durch das mehrfache Schreiben neuer Zufallsdaten über diesen Ort (unter Verwendung verschiedener Muster, die darauf ausgelegt sind, jegliche Restdaten zu eliminieren) stellen sichere Schredder-Tools sicher, dass die ursprünglichen Informationen nicht rekonstruiert werden können. Die beliebtesten Standards, wie die Methode 5220.22-M des US-Verteidigungsministeriums, spezifizieren mehrere Überschreibdurchgänge mit Verifizierung, um eine vollständige Vernichtung zu garantieren.

Im Gegensatz zum Schreddern physischer Dokumente, das spezielle Hardware erfordert, wird digitales Dateischreddern durch spezialisierte Software erreicht. Diese Tools reichen von Basisprogrammen, die einzelne Dateien sicher löschen, bis hin zu umfassenden Lösungen, die ganze Laufwerke bereinigen, freien Speicherplatz (wo gelöschte Dateien noch schlummern könnten) löschen und Verifizierungszertifikate bereitstellen, die den Vernichtungsprozess dokumentieren.

Für Einzelpersonen und Organisationen, die um ihre Privatsphäre besorgt sind, bietet sicheres Dateischreddern die Gewissheit, dass sensible persönliche Informationen wirklich verschwinden, wenn sie gelöscht werden. In einer Welt, in der Datenlecks und Identitätsdiebstahl weiter zunehmen, ist diese zusätzliche Schutzebene zunehmend wertvoll geworden.

Offigneum: Ihre Lösung für umfassenden digitalen Dateischutz

Wie wir in diesem Leitfaden gesehen haben, erfordert der Schutz personenbezogener Daten Aufmerksamkeit in jeder Phase – insbesondere wenn diese Informationen das Ende ihrer Nutzungsdauer erreichen. Für diejenigen, denen Datenschutz ernst ist, bietet die Offigneum Dateischredder-Software eine umfassende Lösung für die Herausforderungen der sicheren digitalen Vernichtung. Offigneum geht über das Standard-Löschen hinaus, indem es Überschreibungstechniken nach Militärstandard implementiert, die eine Datenwiederherstellung unmöglich machen. Wenn Sie absolute Gewissheit brauchen, dass sensible Dateien wirklich weg sind, bietet diese professionelle Lösung mehrere Sicherheitsstandards, um verschiedene Anforderungen zu erfüllen – von grundlegender persönlicher Privatsphäre bis hin zu strikter behördlicher Compliance.

Die Software funktioniert auf verschiedenen Speichermedien, einschließlich interner Festplatten, externer Speichergeräte, USB-Sticks und Netzwerkspeicher. Diese Flexibilität bedeutet, dass Sie denselben gründlichen Vernichtungsprozess anwenden können, unabhängig davon, wo sensible Informationen gespeichert sind.

Die Stapelverarbeitungsfunktionen von Offigneum machen es sowohl für den privaten als auch für den organisatorischen Einsatz praktisch. Sie können ein einzelnes sensibles Dokument sicher vernichten oder Hunderttausende von Dateien auf einmal verarbeiten, was es für alles geeignet macht – vom persönlichen Datenschutz bis hin zu groß angelegten Datenentsorgungsprojekten.

Sie können auf dieser Website mehr über Offigneum (Software für Windows) erfahren. Zusätzlich bietet MacGlacio dieselben Funktionen und Vorteile wie Offigneum, konzentriert sich jedoch speziell auf Macs. Sie können mehr über MacGlacio (Software für macOS) auf dieser Website erfahren.

Datenschutz bedeutet nicht nur, sorgfältig mit Daten umzugehen, während sie genutzt werden – es bedeutet auch zu wissen, wann und wie man sie loslässt. Wahrer Datenschutz erfordert Aufmerksamkeit in jeder Phase des Datenlebenszyklus, besonders wenn es an der Zeit ist, Informationen sicher zu vernichten, die nicht mehr benötigt werden. Da sich immer mehr Menschen der Bedeutung des Datenschutzes bewusst werden, helfen Tools wie Offigneum und MacGlacio sowohl Einzelpersonen als auch Organisationen dabei, die Kontrolle zurückzugewinnen – selbst wenn es darum geht, wie ihre Informationen endgültig gelöscht werden.

Erfahren Sie mehr über Offigneum und die vollständige Liste seiner Funktionen auf der offiziellen Website:

www.ambeteco.com/Offigneum/

Rechtlicher Hinweis: Die in diesem Artikel bereitgestellten Informationen dienen nur allgemeinen Informationszwecken und stellen keine rechtliche oder technische Beratung dar. Die beschriebenen Methoden und Tools, einschließlich der Offigneum Dateischredder-Software, sollen die Datensicherheit und den Datenschutz verbessern. Jedoch kann keine Datenlöschmethode absoluten Schutz vor Datenwiederherstellung garantieren, bedingt durch viele Faktoren wie Benutzerfehler, unsachgemäße Handhabung von Speichermedien und externe Umwelteinflüsse. Benutzer sollten Vorsicht walten lassen und einen Experten konsultieren, wenn sie sich bei Datenlöschprozessen unsicher sind. Offigneum und seine Entwickler lehnen jegliche Haftung für Schäden oder Verluste ab, die aus der Nutzung oder der Unfähigkeit zur Nutzung der beschriebenen Tools, Techniken oder Anweisungen entstehen. Für spezifische rechtliche und technische Anliegen holen Sie bitte entsprechenden professionellen Rat ein.