Cada vez que inicias sesión en una aplicación, compras en línea, rellenas un formulario o te suscribes a un boletín de noticias, estás compartiendo fragmentos de tu identidad digital; esto ya parece un hecho conocido, pero también compartes mucho más. Incluso cuando abres un sitio web cualquiera, mantienes tu mirada un poco más en una publicación, o introduces texto en el teclado de tu teléfono, también en estos momentos estás enviando información sobre ti a empresas proveedoras de datos. Tu nombre y correo electrónico pueden parecer datos inofensivos por sí solos, pero cuando se combinan con señales de comportamiento como tus intereses, aficiones y trabajo, se hace posible formar un retrato completo de tu persona. Google, Facebook (Meta), Apple, Unity: todos recopilan, conforman y procesan una copia digital de ti. Una copia de tu identidad, un retrato digital pintado por algoritmos y redes neuronales, que se almacena en decenas, o quizás cientos de servidores alrededor del mundo, probablemente sin que tengas conocimiento de ello.

La información personal identificable, o PII, es cualquier dato que pueda identificarte como individuo. Todo lo mencionado anteriormente en su mayoría no se identifica como PII; sin embargo, una vez unidos, pueden formarse en uno. Piensa en ello como tu huella digital. A veces, un solo dato (como tu número de Seguro Social o número de pasaporte) es suficiente para identificarte. Otras veces, se necesitan varios fragmentos combinados (tu nombre con tu dirección y número de teléfono) para crear una imagen más completa.

Uno podría preguntarse: ¿Por qué es tan importante proteger esta información? Pues porque cuando tu PII cae en las manos equivocadas, las consecuencias pueden ir desde simplemente molestas hasta completamente devastadoras. Robo de identidad, fraude financiero, violaciones de privacidad: estos no son solo riesgos abstractos de los que escuchas en las noticias, sino problemas reales que afectan a miles o millones de personas cada año y, desafortunadamente, pueden estar más cerca de ti de lo que esperas.

Más allá de la seguridad personal, la protección de la PII construye los cimientos de la confianza entre tú y las organizaciones con las que interactúas. Cuando una empresa protege tu información adecuadamente, demuestra respeto por tu privacidad y tus derechos. Esto no es solo buen negocio: se está volviendo esencial a medida que la gente se vuelve más consciente de cómo se utiliza y comparte su información personal.

El mapa de la PII

Por supuesto, no toda la información presenta el mismo nivel de riesgo. Es posible trazar la PII en un mapa, donde algunos datos son mucho más sensibles que otros. La PII sensible es información que podría (y causará) un daño significativo si se expone, roba o filtra. Considera este ejemplo: tu número de Seguro Social puede usarse para abrir cuentas fraudulentas o presentar declaraciones de impuestos falsas. Los números de tarjetas de crédito/débito, datos de cuentas bancarias e información de préstamos proporcionan acceso directo a tu dinero. Los registros médicos revelan detalles íntimos sobre tus condiciones de salud, medicamentos y tratamientos. Los datos biométricos, como huellas dactilares o patrones de reconocimiento facial, son únicamente tuyos y no pueden cambiarse si se ven comprometidos. Los números de licencia de conducir y la información del pasaporte pueden usarse para crear identificaciones falsas o cometer fraudes a tu nombre.

En el otro extremo del mapa se encuentra la PII no sensible. Esto incluye información que te identifica pero presenta menos riesgo si se expone. Tu nombre, dirección de correo electrónico y número de teléfono entran en esta categoría. Tu historial laboral, título de trabajo y formación académica generalmente presentan menos riesgo por sí solos. La información demográfica básica como el rango de edad o el código postal proporciona algunos detalles identificativos sin revelarlo todo sobre ti.

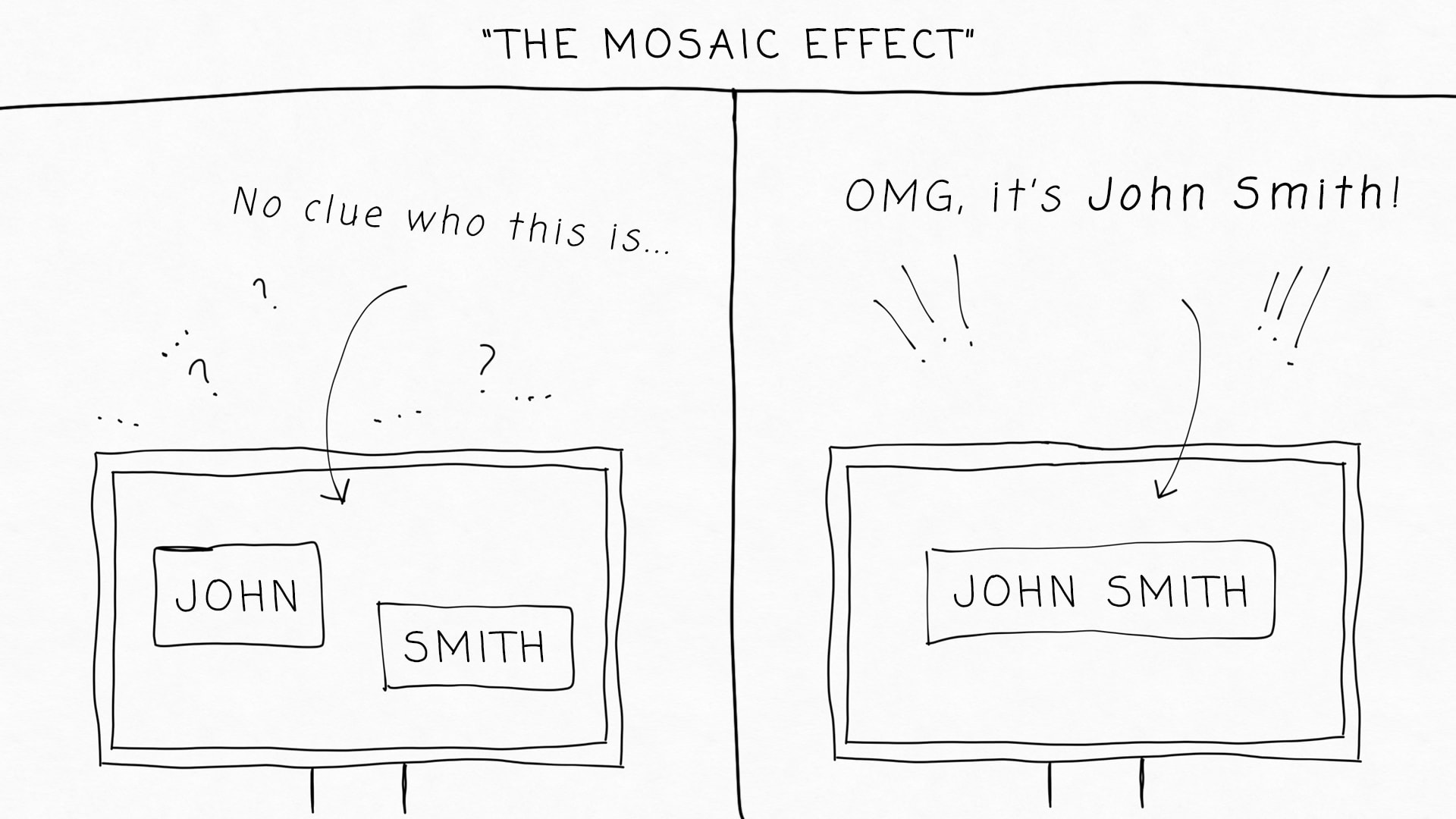

Pero aquí hay un problema: incluso la información aparentemente inofensiva puede volverse problemática cuando se combina con otros datos. Los expertos en seguridad llaman a esto el "efecto mosaico": cuando fragmentos separados de información se ensamblan para revelar una imagen completa. Para entender mejor qué significa esto realmente, es mejor realizar un simple experimento mental.

Imaginemos la siguiente situación: ves un texto pintado en una pared que dice esto:

7 11 96

¿Cuáles son tus pensamientos inmediatos sobre esto? Ninguno, esperemos. Este texto no tiene ningún significado, aunque esté publicado y disponible públicamente. Ahora agreguemos una pequeña pizca de información; la pared ahora dice esto:

7 11 96 (7 - mes, 11 - día, 96 - año)

Después de agregar esta pizca de pista, uno ahora pensaría automáticamente en esto como una fecha: el texto del muro se ha transformado de texto sin sentido a algo con forma de fecha. Continuando este experimento mental, digamos que ahora hay tu nombre colocado justo encima de esta fecha, el texto es el siguiente:

John Smith

7 11 96 (7 - mes, 11 - día, 96 - año)

Pasa una semana. Ahora notas que el texto de la pared ha cambiado nuevamente, y algo más ha sido añadido:

John Smith

+1 (123) 456-7890

[email protected]

Usa Samsung Galaxy S22 (Android 12)

7 11 96 (7 - mes, 11 - día, 96 - año)

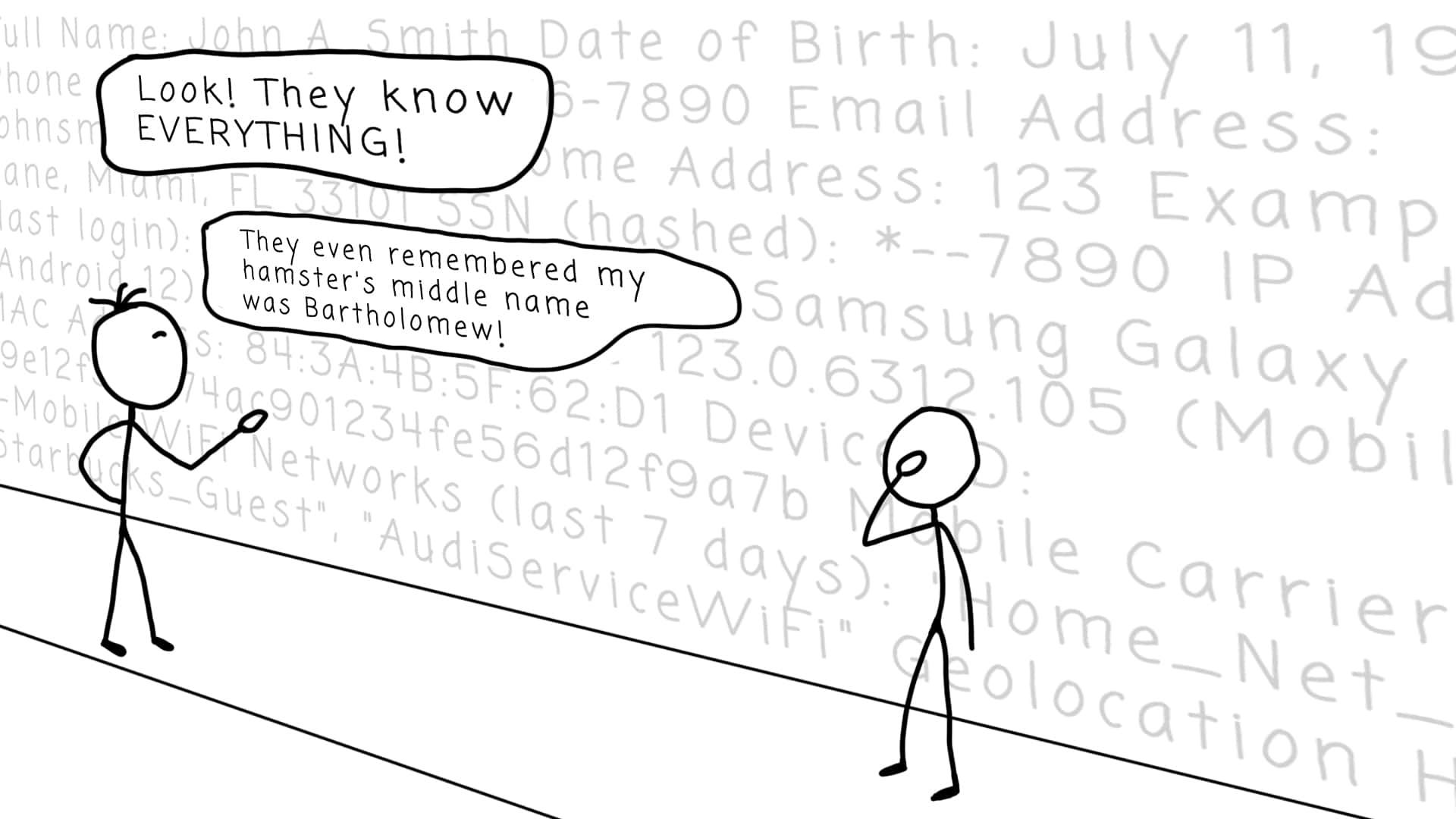

Pasa otro mes. Hay cada vez más texto en la pared. Los datos se vuelven más organizados y completos:

Nombre completo: John A. Smith

Fecha de nacimiento: 11 de julio de 1996

Número de teléfono: +1 (123) 456-7890

Dirección de correo: [email protected]

Dirección del domicilio: 123 Example Lane, Miami, FL 33101

SSN (cifrado): ***-**-7890

Dirección IP (último inicio de sesión): 173.128.78.25

Dispositivo: Samsung Galaxy S22 (Android 12)

Navegador: Chrome 123.0.6312.105 (Móvil)

Dirección MAC: 84:3A:4B:5F:62:D1

ID de dispositivo: a9e12f3c8b74ac901234fe56d12f9a7b

Operador móvil: T-Mobile

Redes WiFi (últimos 7 días): "Home_Net_5G", "Starbucks_Guest", "AudiServiceWiFi"

Historial de geolocalización: Visitas frecuentes en/alrededor de Miami, FL; un viaje a Orlando, FL (marzo de 2025)

Ubicación GPS actual: 25.7617° N, 80.1918° O

Historial del asistente de voz (Samsung Bixby):

- "Recuérdame regar los helechos a las 9 AM"

- "Navega al centro de servicio Audi más cercano"

- "¿Cuál es la mejor pizza sin lácteos cerca de mí?"

Historial de búsqueda (Últimos 30 días):

- "Mejores guantes de jardinería para piel sensible"

- "Kindergarten Montessori vs tradicional"

- "Costo de reemplazo de frenos Audi Q5 2020"

- "Marcas de mozzarella sin lácteos"

- "Mejores apps de jardinería 2025"

Historial de compras (Amazon):

- Carrete de manguera Gardena

- Kit iniciador de plántulas orgánicas

- Cuadernos de trabajo Montessori

Uso de aplicaciones (Promedio diario):

- Instagram: 1.2 hrs

- Google Maps: 20 mins

- WhatsApp: 40 mins

- App MyAudi: 10 mins

Datos biométricos (almacenados a través de sensores del teléfono):

- ID de huella dactilar: registrada

- Reconocimiento facial: habilitado

- Promedio de pasos: 4,800/día

Intereses procesados:

Muestra interés en equipos de jardinería, kindergartens cerca de Miami, Florida, servicio para Audi Q5, pizza con queso sin lácteos.

Este es un ejemplo bastante simplificado, pero te permite entender realmente cómo la PII puede ser diferente, y no siempre es tan directa como tu SSN, tipo de sangre o número de pasaporte. Seguramente, tu fecha de nacimiento por sí sola puede parecer insignificante, pero cuando se combina con tu nombre y dirección, proporciona mucha más información para que alguien potencialmente acceda a tus cuentas o robe tu identidad. El contexto importa mucho con la PII. Tu nombre apareciendo en una guía telefónica puede no preocuparte, pero ese mismo nombre adjunto a información de salud sensible o registros financieros se vuelve más problemático. El daño potencial de la información expuesta depende no solo de qué información se revela sino de cómo podría usarse.

A medida que las huellas digitales crecen, la línea entre información sensible y no sensible se difumina. La información que una vez se consideraba inofensiva puede volverse valiosa para ladrones de identidad y estafadores que saben cómo conectar los puntos.

Cómo te protegen las legislaciones

A medida que las amenazas a la información personal se han vuelto más comunes, los gobiernos de todo el mundo han respondido con regulaciones diseñadas para ofrecerte protección, así como darte un mejor control sobre tus datos y responsabilizar a las organizaciones de protegerlos.

El Reglamento General de Protección de Datos (RGPD) de la Unión Europea es un estándar ampliamente conocido. Cubriendo a cualquier persona que viva en la UE o cuyos datos se procesen allí, esta regulación otorga a las personas un control sustancial sobre su información personal. Según el RGPD, tienes derecho a acceder a cualquier dato que las empresas hayan recopilado sobre ti, corregir información inexacta e incluso solicitar la eliminación completa, lo que se conoce como el famoso "derecho al olvido". Las empresas deben minimizar la cantidad de datos que recopilan, usando solo lo necesario para los fines declarados. Si alguna vez viste esos avisos de privacidad que aparecen en los sitios web, debes saber que la mayoría existen debido a los requisitos del RGPD.

En Estados Unidos, existe la Ley de Privacidad del Consumidor de California (CCPA) y su expansión, la Ley de Derechos de Privacidad de California (CPRA), que proporcionan protecciones similares. Los residentes de California pueden averiguar qué información personal han recopilado las empresas sobre ellos, solicitar la eliminación de esos datos y optar por no permitir que su información se venda. Cuando ves enlaces de "No vender mi información personal" en sitios web, eso es la CCPA. Aunque solo se limita a los residentes de California, estas leyes a menudo también afectan cómo las empresas manejan los datos de todos, ya que es más fácil aplicar un estándar en todo el sitio web.

Para la información de salud, existe la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA), que proporciona protección especializada. Esta ley tiene como objetivo proteger tus registros médicos y otra información de salud, requiriendo que los proveedores de atención médica, compañías de seguros y sus socios comerciales implementen medidas de seguridad específicas. Por eso tu médico te pide firmar reconocimientos sobre prácticas de privacidad.

Todas estas regulaciones comparten principios comunes: transparencia sobre la recopilación de datos, límites sobre cómo se puede usar la información, requisitos de seguridad para prevenir filtraciones y derechos individuales con respecto a los datos personales. También dictan la destrucción adecuada de la PII cuando ya no se necesita. Esos requisitos de eliminación segura explican por qué las oficinas de atención médica trituran documentos y por qué las empresas deben borrar adecuadamente los archivos digitales que contienen información personal.

Peligros ocultos de tu información personal

A pesar de las regulaciones sólidas, la información personal sigue siendo vulnerable en muchas situaciones cotidianas, a menudo de formas que la gente no reconoce de inmediato. Imagínate trabajando en tu portátil en tu cafetería favorita. El WiFi gratuito es conveniente, pero puede que no sea seguro. Sin la protección adecuada, otros en la misma red podrían potencialmente ver la información que estás enviando, incluidas credenciales de inicio de sesión o detalles personales. ¿Esa rápida actualización de redes sociales desde las vacaciones? No solo le dice a tus amigos sobre tu viaje, sino que también transmite a posibles ladrones que tu casa está vacía. ¿Y esos cuestionarios divertidos que preguntan el nombre de tu primera mascota o la calle donde creciste? Están recopilando respuestas a preguntas de seguridad comunes que podrían ayudar a alguien a acceder a tus cuentas.

Incluso las personas cuidadosas pueden ser víctimas de intentos de phishing. Ese correo electrónico urgente que parece venir de tu banco podría en realidad ser una falsificación convincente diseñada para capturar tu información de inicio de sesión. El mensaje de texto sobre un problema con la entrega de un paquete podría llevar a un sitio web que roba tus datos personales.

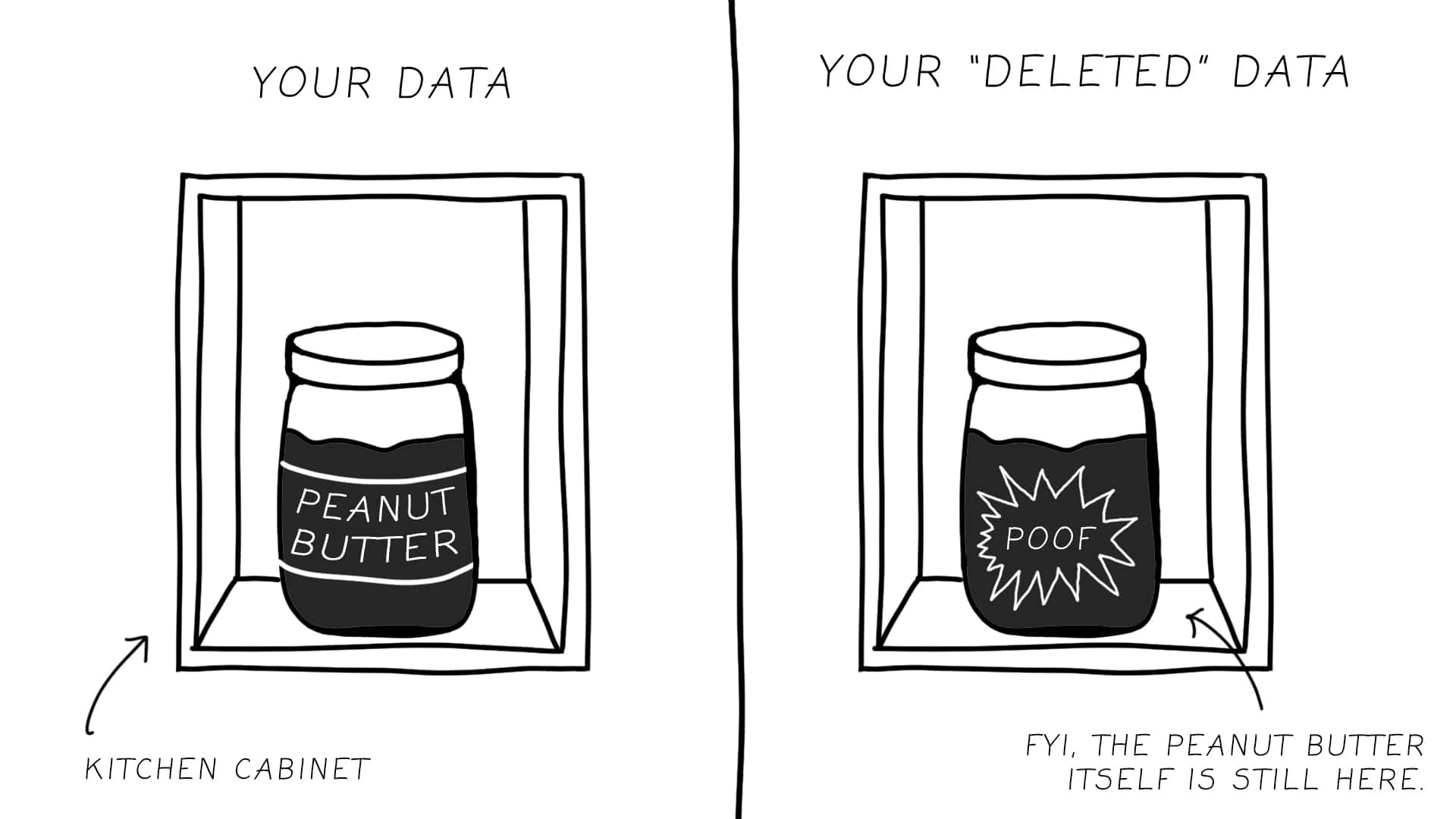

Los documentos físicos también presentan riesgos. Tirar correo con tu nombre y dirección a la papelera de reciclaje da a los buscadores de basura acceso potencial a tu información. Pero la eliminación de archivos digitales crea peligros aún más ocultos. Cuando eliminas archivos de tu computadora, podrías pensar que se han ido para siempre, pero la eliminación estándar es sorprendentemente ineficaz para eliminar los datos reales.

Piensa en la eliminación de archivos estándar así: es similar a arrancar la página de índice de un libro pero dejar todo el contenido intacto. La computadora elimina la referencia a dónde está almacenado el archivo pero deja la información real en tu disco hasta que eventualmente se sobrescribe con nuevos datos. Con herramientas de recuperación fácilmente disponibles, alguien con acceso a tu dispositivo podría potencialmente recuperar archivos que pensaste que habían desaparecido para siempre.

Esta persistencia de datos se vuelve particularmente problemática cuando vendes tu computadora antigua, devuelves un portátil de alquiler o desechas un teléfono inteligente. Sin la destrucción adecuada de datos, la siguiente persona que use ese dispositivo podría tener acceso a tus archivos personales, fotos, documentos financieros o contraseñas guardadas automáticamente, incluso si pensaste que lo eliminaste todo.

Estrategias de protección

Proteger tu información personal no requiere experiencia técnica, solo hábitos reflexivos y las herramientas adecuadas.

Contraseñas

Las contraseñas fuertes y únicas proporcionan tu primera línea de defensa. Crea contraseñas diferentes para cuentas importantes, especialmente las financieras, y hazlas lo suficientemente complejas como para resistir intentos de adivinación. También debes tener contraseñas únicas para tus cuentas más "importantes": para la mayoría de las personas, esto será Google, Microsoft e iCloud (Apple). Esas cuentas a menudo guardan tus otras contraseñas, así que definitivamente debes tener contraseñas completamente únicas para ellas.

También es importante notar que por "única", realmente nos referimos a única, no una letra, dígito o símbolo añadido. Entonces, "Password123" y "Password123!" no se consideran únicas, ya que la segunda contraseña es simplemente una variación de la primera. Necesitas crear contraseñas verdaderamente únicas, no variaciones, ya que se adivinan fácilmente si tu contraseña original se filtra.

Seguramente, recordar todas esas contraseñas no es una tarea fácil. La solución más obvia es escribir esas contraseñas en un pedazo de papel, aunque, por favor, no hagas esto. Escribir tus contraseñas en un pedazo de papel es una práctica muy insegura, y no deberías hacerlo.

En su lugar, puedes y debes usar un gestor de contraseñas externo para ayudar a generar y almacenar estas contraseñas complejas de forma segura, para que no tengas que recordarlas todas. De esta manera, solo necesitas recordar una contraseña fuerte (la del gestor de contraseñas en sí), y todas las demás contraseñas serán gestionadas por él. Para cuentas cruciales, también debes habilitar la autenticación de dos factores: esto añade un paso de verificación adicional (generalmente un código de mensaje de texto, notificación de aplicación o un código 2FA) incluso si alguien tiene tu contraseña.

Redes sociales

Debes ser consciente de lo que compartes en las redes sociales. Revisa tu configuración de privacidad para controlar quién ve tus publicaciones, y piensa dos veces antes de compartir detalles identificativos como tu fecha de nacimiento completa, dirección de casa o cuándo estarás fuera de casa. Cambia tu configuración de privacidad para permitir solo a Amigos ver tus publicaciones. ¿Realmente quieres que cualquier persona en la Tierra vea las fotos de tu cumpleaños? Aún así, recuerda que incluso las publicaciones restringidas a "solo amigos" pueden ser capturadas en pantalla y compartidas en otro lugar.

Configuración

Tómate tiempo para revisar la configuración de privacidad en tus aplicaciones y cuentas en línea. Casi todos los sitios web o aplicaciones tienen configuración de privacidad, y por defecto la mayoría recopilan mucha más información de la necesaria. Aún así, principalmente debido a leyes y regulaciones, algunos pueden ofrecer opciones para limitar la recopilación de datos si las buscas.

Phishing

Aprende a reconocer intentos de phishing observando señales: solicitudes urgentes de información personal, direcciones de correo electrónico o URL de sitios web ligeramente mal escritas, y mensajes que crean presión para actuar rápidamente sin pensar. En caso de duda, contacta a las organizaciones directamente a través de su sitio web oficial en lugar de hacer clic en enlaces en mensajes. Adicionalmente, puedes buscar los sitios web o correos electrónicos cuando tengas dudas, ya que a menudo pueden contener cambios ligeros, incluso en un solo carácter.

Eliminación de información

La eliminación adecuada de información tanto física como digital es tan importante como la recopilación cuidadosa. Tritura documentos en papel que contengan información personal en lugar de simplemente tirarlos. Para archivos digitales, recuerda que la eliminación estándar no elimina efectivamente los datos; la información a menudo permanece recuperable. Al deshacerte de dispositivos o medios de almacenamiento antiguos, o incluso al eliminar archivos sensibles de tu computadora actual, las herramientas de destrucción de datos adecuadas son esenciales para eliminar verdaderamente la información personal.

Cómo las organizaciones (deben) mantener tu información segura

Las organizaciones responsables protegen tus datos personales a través de varias prácticas importantes. Comienzan con la minimización de datos: recopilar solo lo que realmente necesitan en lugar de recopilar todo lo posible, lo que muestra respeto por tu privacidad y reduce los riesgos si ocurre una filtración. También clasifican diferentes tipos de información según la sensibilidad, aplicando salvaguardas más fuertes a datos sensibles como números de tarjetas de crédito que a información básica como preferencias de boletines. Los controles de acceso limitan quién puede ver tus datos según los requisitos del trabajo, mientras que los sistemas de monitoreo detectan patrones inusuales que podrían indicar uso indebido. La capacitación de empleados es crucial ya que muchas filtraciones de datos comienzan con errores humanos; la capacitación regular en conciencia de seguridad construye una defensa humana más fuerte contra amenazas como enlaces maliciosos y estafas.

Las organizaciones que manejan tu información de manera responsable también se preparan para incidentes potenciales antes de que ocurran. Desarrollan procedimientos claros para responder a filtraciones de datos, incluidos pasos para contener daños, investigar incidentes, notificar a las personas afectadas y prevenir futuros problemas. A lo largo del ciclo de vida de los datos, las políticas adecuadas de destrucción protegen la información que ya no se necesita mediante la trituración segura de documentos y el borrado adecuado de archivos digitales cuando finalizan los períodos de retención. Al evaluar organizaciones, examina sus políticas de privacidad e informes de transparencia, que revelan su enfoque hacia la protección de datos. Sobre todo, las organizaciones confiables ven la protección de tu información como un compromiso continuo en lugar de solo un ejercicio de cumplimiento, ayudándote a tomar decisiones informadas sobre en quién confiar con tus datos personales.

El viaje de tus datos

La información personal sigue un camino predecible desde la recopilación hasta la eliminación, y se necesita protección en cada etapa. El ciclo de vida comienza cuando compartes información a través de formularios, creación de cuentas o compras. La recopilación ética implica consentimiento claro: debes saber qué se está recopilando y por qué. Idealmente, las organizaciones solo deben recopilar lo verdaderamente necesario para su propósito declarado. Una vez recopilada, tu información entra en la fase de almacenamiento, donde necesita protección tanto de amenazas externas como hackers como de acceso interno inapropiado a través de medidas como cifrado, controles de acceso y seguridad física. Durante la etapa de uso, cuando se accede a tu información para su propósito previsto (verificar identidad, procesar transacciones o proporcionar servicios), los controles adecuados aseguran que se use solo para propósitos legítimos por personas autorizadas.

La etapa de compartición es particularmente vulnerable, ya que tu información se mueve entre sistemas u organizaciones y necesita protección en tránsito a través de métodos de transmisión seguros y acuerdos claros sobre protección y uso. Durante la fase de retención, las organizaciones responsables establecen plazos apropiados para mantener diferentes tipos de datos en lugar de almacenar información para siempre.

Finalmente, la fase de destrucción a menudo pasada por alto requiere la eliminación adecuada de información que ha llegado al final de su vida útil. Para documentos físicos, esto significa trituración; para archivos digitales, requiere métodos de eliminación segura que realmente eliminen los datos. Una vez más, la eliminación de archivos estándar es comparable a eliminar un libro del catálogo de una biblioteca mientras se deja el libro en el estante: la información permanece disponible para cualquiera que sepa cómo buscar. La destrucción digital adecuada sobrescribe los datos numerosas veces, asegurando que no pueda recuperarse incluso con herramientas especializadas, completando el ciclo de vida y evitando que la información antigua cree nuevos riesgos de privacidad.

Por qué presionar "Eliminar" no es suficiente para proteger tu información personal

La mayoría de nosotros tenemos un modelo mental de archivos de computadora que no coincide con la realidad. Cuando eliminas un archivo, probablemente imaginas que desaparece por completo, como tirar papel a una trituradora. La verdad es muy diferente, y entender esta diferencia es importante para proteger tu información personal.

Aquí hay un ejemplo que te ayudará a entender la eliminación estándar de archivos: Imaginemos un frasco de mantequilla de maní. Está sentado pacíficamente dentro de tu armario de cocina. Entonces, de repente, quieres deshacerte del frasco de mantequilla de maní. Esto es lo que haces a continuación: abres el armario de la cocina, encuentras el frasco y finalmente... arrancas la etiqueta y el envoltorio del frasco. Ahora tienes un frasco lleno de mantequilla de maní, todavía en tu armario, pero sin su etiqueta. Esto es exactamente lo que es la eliminación de archivos "estándar" en tu computadora.

Cuando eliminas un archivo, tu computadora elimina la referencia a dónde está almacenado ese archivo en tu disco duro, pero el contenido real permanece intacto, justo como quitar la etiqueta del frasco pero no tirar el frasco mismo. El espacio que ocupaba el contenido de tu archivo se marca como "disponible para nuevos datos", pero hasta que realmente se sobrescriba con otra cosa, la información original permanece físicamente presente en tu dispositivo de almacenamiento. Piensa en ello como si continuaras colocando cosas en tu armario de cocina, hasta que ya no hay más espacio en él, y finalmente tiras el frasco.

Esto crea un riesgo de privacidad significativo. Con herramientas de recuperación de datos disponibles gratuitamente, algunas incluso gratis, alguien con acceso a tu dispositivo podría potencialmente recuperar archivos que pensaste que estaban permanentemente eliminados. Estas herramientas escanean medios de almacenamiento en busca de datos que ya no aparecen en el sistema de archivos pero que aún existen físicamente en el dispositivo, justo como abrir tu armario de cocina y encontrar un frasco de mantequilla de maní sin etiqueta. Aunque es ligeramente más desafiante, sigue siendo muy fácilmente lograble.

Las implicaciones se vuelven claras en escenarios comunes: vender o donar una computadora antigua sin borrar adecuadamente el disco duro/SSD podría darle al próximo propietario acceso a tus documentos personales, registros financieros, fotos y datos de tarjetas de crédito. Devolver un portátil de alquiler sin eliminación segura podría exponer documentos de trabajo confidenciales. Desechar un teléfono inteligente antiguo podría poner en riesgo tus mensajes personales e información de cuentas. Incluso desechar una unidad USB o disco duro externo sin borrado adecuado deja tus datos vulnerables.

El riesgo también se extiende a la gestión diaria de archivos. Cuando eliminas documentos sensibles de una computadora compartida o unidad de red, la eliminación estándar no proporciona protección adecuada contra otros que accedan a esa información más tarde. Simplemente vaciar la Papelera de reciclaje o la carpeta Papelera no elimina verdaderamente los datos de tu dispositivo de almacenamiento.

Este problema de datos persistentes también afecta a las organizaciones. Las empresas que no logran destruir adecuadamente la información de los clientes cuando ya no se necesita corren el riesgo de violar las regulaciones de privacidad y exponer datos sensibles. Los proveedores de atención médica, instituciones financieras y otras organizaciones que manejan datos regulados tienen obligaciones específicas para garantizar la destrucción completa de la información, obligaciones que la eliminación estándar no cumple.

Más allá de la eliminación: Cómo el borrado seguro de archivos protege tu privacidad digital

Así como no tirarías documentos en papel sensibles a la basura sin triturarlos primero, los archivos digitales que contienen información personal necesitan una destrucción adecuada más allá de la eliminación estándar. Aquí es donde el borrado seguro de archivos se vuelve esencial.

El borrado seguro de archivos es un proceso que sobrescribe el contenido de datos real múltiples veces con patrones aleatorios, haciendo que la información original sea irrecuperable incluso con herramientas forenses especializadas. A diferencia de la eliminación estándar, que deja el contenido intacto y recuperable, el borrado digital adecuado elimina permanentemente todos los rastros de la información.

¿Cuándo necesitarías este nivel de protección? Considera estas situaciones comunes: Antes de vender, donar o reciclar computadoras, tabletas o teléfonos inteligentes, el borrado seguro de archivos evita que el próximo usuario acceda a tu información personal. Al devolver equipos alquilados como computadoras de alquiler o fotocopiadoras con almacenamiento interno, asegura que tus datos no viajen con el dispositivo. Después de trabajar con archivos sensibles en computadoras públicas o compartidas, elimina todos los rastros de tu información. Después de filtraciones de datos o infecciones de malware, el borrado seguro puede eliminar archivos potencialmente comprometidos que contienen información personal.

El borrado seguro de archivos también es importante para el cumplimiento regulatorio. Las leyes de privacidad como el RGPD requieren explícitamente la destrucción adecuada de datos cuando la información ya no se necesita o cuando las personas solicitan la eliminación de sus datos personales. Para empresas, agencias gubernamentales, proveedores de atención médica e instituciones financieras, demostrar y cumplir con la destrucción conforme de información sensible se ha convertido en una necesidad legal en lugar de solo una mejor práctica.

El proceso funciona sobrescribiendo la ubicación física en el dispositivo de almacenamiento donde se almacenó el archivo. Al escribir nuevos datos aleatorios sobre esa ubicación múltiples veces (usando varios patrones diseñados para eliminar cualquier dato residual), las herramientas de borrado seguro aseguran que la información original no pueda reconstruirse. Los estándares más populares, como el método 5220.22-M del Departamento de Defensa de EE. UU., especifican múltiples pasadas de sobrescritura con verificación para garantizar la destrucción completa.

A diferencia de la trituración de documentos físicos, que requiere hardware dedicado, el borrado de archivos digitales se logra mediante software especializado. Estas herramientas van desde programas básicos que eliminan de forma segura archivos individuales hasta soluciones integrales que pueden limpiar discos enteros, borrar espacio libre donde podrían permanecer archivos eliminados y proporcionar certificados de verificación que documentan el proceso de destrucción.

Para individuos y organizaciones preocupados por la privacidad, el borrado seguro de archivos proporciona tranquilidad de que la información personal sensible realmente desaparece cuando se elimina. En un mundo donde las filtraciones de datos y el robo de identidad continúan aumentando, esta capa adicional de protección se ha vuelto cada vez más valiosa.

Offigneum: Tu solución para la protección integral de archivos digitales

Como hemos visto a lo largo de esta guía, proteger la información personal identificable requiere atención en cada etapa, especialmente cuando esa información llega al final de su vida útil. Para aquellos que se toman en serio la protección de la privacidad, Offigneum, el software de borrado de archivos, ofrece una solución integral a los desafíos de la destrucción digital segura. Offigneum va más allá de la eliminación estándar implementando técnicas de sobrescritura de grado militar que hacen imposible la recuperación de datos. Cuando necesitas certeza absoluta de que los archivos sensibles realmente han desaparecido, esta solución de grado profesional proporciona múltiples estándares de seguridad para cumplir con diversos requisitos, desde la privacidad personal básica hasta el estricto cumplimiento regulatorio.

El software funciona en varios medios de almacenamiento, incluidos discos duros internos, dispositivos de almacenamiento externo, unidades USB y almacenamiento en red. Esta flexibilidad significa que puedes aplicar el mismo proceso exhaustivo de destrucción independientemente de dónde esté almacenada la información sensible.

Las capacidades de procesamiento por lotes de Offigneum lo hacen práctico tanto para uso individual como organizacional. Puedes destruir de forma segura un solo documento sensible o procesar cientos de miles de archivos a la vez, haciéndolo adecuado para todo, desde la protección de la privacidad personal hasta proyectos de eliminación de datos a gran escala.

Puedes obtener más información sobre Offigneum (software para Windows) en este sitio web. Adicionalmente, MacGlacio ofrece las mismas características y beneficios que Offigneum mientras se enfoca específicamente en Macs. Puedes obtener más información sobre MacGlacio (software para macOS) en este sitio web.

Proteger la privacidad no se trata solo de manejar los datos con cuidado mientras se usan, sino también de saber cuándo y cómo dejarlos ir. La verdadera privacidad requiere atención en cada etapa del ciclo de vida de los datos, especialmente cuando es momento de destruir de forma segura la información que ya no se necesita. A medida que más personas se vuelven conscientes de la importancia de la privacidad de los datos, herramientas como Offigneum y MacGlacio están ayudando tanto a individuos como a organizaciones a recuperar el control, incluso cuando se trata de cómo se borra su información para siempre.

Descubre más sobre Offigneum y la lista completa de sus características en su sitio web oficial:

www.ambeteco.com/Offigneum/

Aviso Legal: La información proporcionada en este artículo es solo para fines informativos generales y no constituye asesoramiento legal o técnico. Los métodos y herramientas descritos, incluido el software de borrado de archivos Offigneum, están destinados a mejorar la seguridad y privacidad de los datos. Sin embargo, ningún método de borrado de datos puede garantizar una protección absoluta contra la recuperación de datos, debido a muchos factores, incluido el error del usuario, el manejo inadecuado de los medios de almacenamiento y las influencias ambientales externas. Los usuarios deben tener precaución y consultar a un profesional si no están seguros sobre los procesos de eliminación de datos. Offigneum y sus desarrolladores renuncian a cualquier responsabilidad por daños o pérdidas que surjan del uso o la incapacidad de usar las herramientas, técnicas o instrucciones descritas. Para inquietudes legales y técnicas específicas, busque orientación profesional apropiada.