Sempre que você faz login em um aplicativo, compra online, preenche um formulário ou se inscreve em uma newsletter por e-mail, está compartilhando pedaços de sua identidade digital - e isso já parece um fato bastante conhecido - mas você também compartilha muito mais. Mesmo quando você abre um site aleatório, mantém o olhar um pouco mais tempo em uma postagem ou digita texto no teclado do seu celular - até nesses momentos você está enviando informações sobre si mesmo para empresas de 'provedores de dados'. Seu nome e e-mail podem parecer informações inofensivas - isoladamente - mas quando combinados com sinais comportamentais, como seus interesses, hobbies e profissão, torna-se possível formar um retrato completo de sua persona. Google, Facebook (Meta), Apple, Unity - todos coletam, formam e processam uma cópia digital de você. Uma cópia da sua identidade, um retrato digital pintado por algoritmos e redes neurais, que fica armazenado em dezenas, ou talvez centenas de servidores ao redor do mundo - provavelmente, sem o seu conhecimento.

Informações de Identificação Pessoal, ou PII, são quaisquer dados que possam identificá-lo como indivíduo. Todas as coisas mencionadas acima, na maioria das vezes, não se qualificam como PII - no entanto, uma vez reunidas, podem todas ser formadas em uma. Pense nisso como sua impressão digital digital. Às vezes, uma única informação (como seu CPF ou número de passaporte) é suficiente para identificá-lo. Outras vezes, são necessárias várias informações combinadas - seu nome com seu endereço e número de telefone - para criar uma imagem mais completa.

Você pode se perguntar - Por que proteger essas informações é tão importante? Bem, é porque quando seu PII cai em mãos erradas, as consequências podem variar de meramente irritantes a completamente devastadoras. Roubo de identidade, fraude financeira, violações de privacidade - esses não são apenas riscos abstratos que você ouve no noticiário, mas problemas da vida real afetando milhares ou milhões de pessoas todos os anos - infelizmente - eles podem estar mais perto de você do que você imagina.

Além da segurança pessoal, a proteção de PII constrói a base da confiança entre você e as organizações com as quais você interage. Quando uma empresa protege adequadamente suas informações, isso demonstra respeito pela sua privacidade e pelos seus direitos. Isso não é apenas um bom negócio - está se tornando essencial à medida que as pessoas ficam mais conscientes de como suas informações pessoais são usadas e compartilhadas.

O panorama do PII

Obviamente, nem todas as informações apresentam o mesmo nível de risco. É possível mapear o PII em um gráfico, com algumas informações sendo muito mais sensíveis que outras. PII sensível são informações que podem - e vão - causar danos significativos se expostas, roubadas ou vazadas. Considere este exemplo: seu CPF pode ser usado para abrir contas fraudulentas ou fazer declarações de impostos falsas. Números de cartão de crédito/débito, detalhes de conta bancária e informações de empréstimo fornecem acesso direto ao seu dinheiro. Registros médicos revelam detalhes íntimos sobre suas condições de saúde, medicamentos e tratamentos. Dados biométricos, como impressões digitais ou padrões de reconhecimento facial, são exclusivamente seus e não podem ser alterados se comprometidos. Números de CNH e informações de passaporte podem ser usados para criar documentos falsos ou cometer fraude em seu nome.

Na outra ponta do gráfico está o PII não sensível. Isso inclui informações que o identificam, mas apresentam menos risco se expostas. Seu nome, endereço de e-mail e número de telefone se enquadram nesta categoria. Seu histórico de trabalho, cargo e formação educacional geralmente apresentam menos risco por conta própria. Informações demográficas básicas como faixa etária ou CEP fornecem alguns detalhes de identificação sem revelar tudo sobre você.

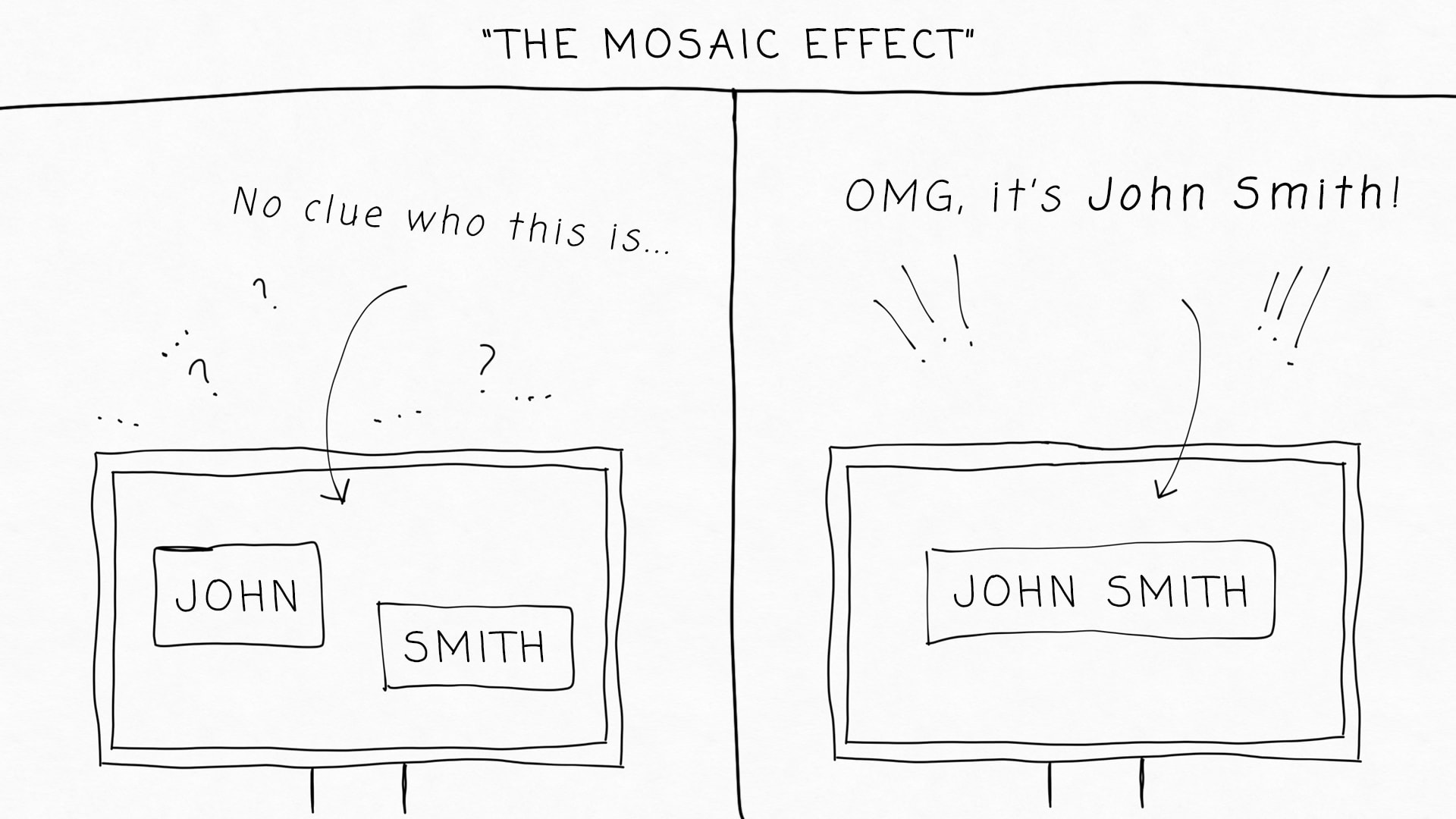

Mas aqui está o problema: até informações aparentemente inofensivas podem se tornar problemáticas quando combinadas com outros pontos de dados. Os especialistas em segurança chamam isso de "efeito mosaico" - quando informações separadas são reunidas para revelar uma imagem completa. Para entender melhor o que isso realmente significa, é melhor realizar um simples experimento mental.

Vamos imaginar a seguinte situação: você vê um texto pintado em uma parede dizendo isto:

7 11 96

Quais são seus pensamentos imediatos sobre isso? Nenhum, esperamos. Este texto não transmite nenhum significado, mesmo que seja publicado e disponível publicamente. Agora vamos adicionar um pequeno pedaço de informação a ele, a parede agora diz isto:

7 11 96 (7 - mês, 11 - dia, 96 - ano)

Depois de adicionar essa pequena dica, você agora pensaria automaticamente nisso como uma data - o texto da parede se transformou de texto sem sentido em algo parecido com uma data. Continuando este experimento mental, digamos que agora há seu nome colocado bem acima desta data, o texto é o seguinte:

João Silva

7 11 96 (7 - mês, 11 - dia, 96 - ano)

Uma semana se passa. Você agora percebe que o texto da parede mudou novamente, e algo mais foi adicionado:

João Silva

+55 (11) 98765-4321

[email protected]

Usa Samsung Galaxy S22 (Android 12)

7 11 96 (7 - mês, 11 - dia, 96 - ano)

Mais um mês se passa. Há cada vez mais texto na parede. Os dados se tornam mais organizados e completos:

Nome Completo: João A. Silva

Data de Nascimento: 11 de julho de 1996

Número de Telefone: +55 (11) 98765-4321

Endereço de E-mail: [email protected]

Endereço Residencial: Rua Exemplo, 123, São Paulo, SP 01310-100

CPF (hash): ***.***.789-**

Endereço IP (último login): 177.128.78.25

Dispositivo: Samsung Galaxy S22 (Android 12)

Navegador: Chrome 123.0.6312.105 (Mobile)

Endereço MAC: 84:3A:4B:5F:62:D1

ID do Dispositivo: a9e12f3c8b74ac901234fe56d12f9a7b

Operadora Móvel: Vivo

Redes WiFi (últimos 7 dias): "Casa_WiFi_5G", "Starbucks_Guest", "ChevroletServiceWiFi"

Histórico de Geolocalização: Visitas frequentes em/ao redor de São Paulo, SP; uma viagem a Campinas, SP (março de 2025)

Localização GPS Atual: 23.5505° S, 46.6333° O

Histórico do Assistente de Voz (Google Assistant):

- "Lembre-me de regar as plantas às 9h"

- "Navegue até a concessionária Chevrolet mais próxima"

- "Qual a melhor pizzaria sem lactose perto de mim?"

Histórico de Pesquisa (Últimos 30 Dias):

- "Melhores luvas de jardinagem para pele sensível"

- "Educação Montessori vs tradicional"

- "Custo de substituição de freios Chevrolet Onix 2020"

- "Marcas de mussarela sem lactose"

- "Melhores aplicativos de jardinagem 2025"

Histórico de Compras (Mercado Livre):

- Enrolador de mangueira de jardim

- Kit iniciador de mudas orgânicas

- Cadernos Montessori

Uso de Aplicativos (Média Diária):

- Instagram: 1,2 hrs

- Google Maps: 20 mins

- WhatsApp: 40 mins

- Aplicativo Chevrolet: 10 mins

Dados Biométricos (armazenados via sensores do telefone):

- ID de impressão digital: registrado

- Reconhecimento facial: habilitado

- Média de passos: 4.800/dia

Interesses processados:

Demonstra interesse em equipamentos de jardinagem, escolas Montessori perto de São Paulo, manutenção do Chevrolet Onix, pizza sem lactose.

Este é um exemplo bastante simplificado - mas permite que você realmente entenda como o PII pode ser diferente - e nem sempre é tão direto quanto seu CPF, tipo sanguíneo ou número de passaporte. Com certeza, sua data de nascimento sozinha pode parecer insignificante - mas quando combinada com seu nome e endereço, fornece muito mais informações para alguém... potencialmente acessar suas contas ou roubar sua identidade. O contexto importa muito com PII. Seu nome aparecendo em uma lista telefônica pode não preocupá-lo, mas esse mesmo nome anexado a informações de saúde sensíveis ou registros financeiros torna-se mais problemático. O dano potencial de informações expostas depende não apenas de quais informações são reveladas, mas de como elas podem ser usadas.

À medida que as pegadas digitais crescem, a linha entre informações sensíveis e não sensíveis se torna turva. Informações antes consideradas inofensivas podem se tornar valiosas para ladrões de identidade e fraudadores que sabem como conectar os pontos.

Como as legislações protegem você

À medida que as ameaças às informações pessoais se tornaram mais comuns, governos em todo o mundo responderam com regulamentações projetadas para oferecer proteção - bem como dar melhor controle sobre seus dados e responsabilizar as organizações por protegê-los.

O Regulamento Geral de Proteção de Dados (GDPR) da União Europeia é um padrão amplamente conhecido. Cobrindo qualquer pessoa que viva na UE ou cujos dados sejam processados lá, este regulamento dá às pessoas controle substancial sobre suas informações pessoais. Sob o GDPR, você tem o direito de acessar quaisquer dados que as empresas coletaram sobre você, corrigir informações imprecisas e até solicitar exclusão completa - o que é conhecido como o famoso "direito ao esquecimento". As empresas devem minimizar a quantidade de dados que coletam, usando apenas o que é necessário para fins declarados. Se você já viu aqueles avisos de privacidade que aparecem nos sites, saiba que a maioria deles existe por causa dos requisitos do GDPR.

Nos Estados Unidos, existe a Lei de Privacidade do Consumidor da Califórnia (CCPA) e sua expansão, a Lei de Direitos de Privacidade da Califórnia (CPRA), fornecendo proteções semelhantes. Os residentes da Califórnia podem descobrir quais informações pessoais as empresas coletaram sobre eles, solicitar a exclusão desses dados e recusar que suas informações sejam vendidas. Quando você vê links "Não venda minhas informações pessoais" em sites, isso é CCPA. Embora limitada apenas aos residentes da Califórnia, essas leis também costumam afetar como as empresas lidam com os dados de todos, já que é mais fácil aplicar um padrão em todo o site.

Para informações de saúde, existe a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA), que fornece proteção especializada. Esta lei visa proteger seus registros médicos e outras informações de saúde, exigindo que provedores de saúde, companhias de seguro e seus parceiros de negócios implementem medidas de segurança específicas. É por isso também que seu médico pede que você assine reconhecimentos sobre práticas de privacidade.

No Brasil, a Lei Geral de Proteção de Dados (LGPD) representa um marco importante na proteção de dados pessoais, trazendo princípios semelhantes aos do GDPR. A LGPD regula o tratamento de dados pessoais por empresas públicas e privadas, garantindo aos cidadãos brasileiros direitos como acesso, correção e exclusão de suas informações. A lei exige que as organizações obtenham consentimento claro para coleta de dados, implementem medidas adequadas de segurança e notifiquem a Autoridade Nacional de Proteção de Dados (ANPD) em caso de vazamentos.

Todas essas regulamentações compartilham princípios comuns: transparência sobre a coleta de dados, limites sobre como as informações podem ser usadas, requisitos de segurança para prevenir violações e direitos individuais em relação aos dados pessoais. Elas também ditam a destruição adequada de PII quando não é mais necessária. Esses requisitos de descarte seguro explicam por que consultórios médicos trituram documentos e por que as empresas devem apagar adequadamente arquivos digitais contendo informações pessoais.

Perigos ocultos das suas informações pessoais

Apesar das regulamentações fortes, as informações pessoais permanecem vulneráveis em muitas situações cotidianas - muitas vezes de maneiras que as pessoas não reconhecem imediatamente. Imagine-se trabalhando em um laptop em sua cafeteria favorita. O WiFi gratuito é conveniente, mas pode não ser seguro. Sem proteção adequada, outras pessoas na mesma rede poderiam potencialmente ver as informações que você está enviando, incluindo credenciais de login ou detalhes pessoais. Aquela rápida atualização nas redes sociais durante as férias? Ela não apenas conta aos amigos sobre sua viagem, mas também transmite a potenciais ladrões que sua casa está vazia. E aqueles questionários divertidos que perguntam o nome do seu primeiro animal de estimação ou a rua em que você cresceu? Eles estão coletando respostas de perguntas de segurança comuns que poderiam ajudar alguém a acessar suas contas.

Até pessoas cuidadosas podem ser vítimas de tentativas de phishing. Aquele e-mail urgente parecendo vir do seu banco pode na verdade ser uma falsificação convincente projetada para capturar suas informações de login. A mensagem de texto sobre um problema de entrega de pacote pode levar a um site que rouba seus detalhes pessoais.

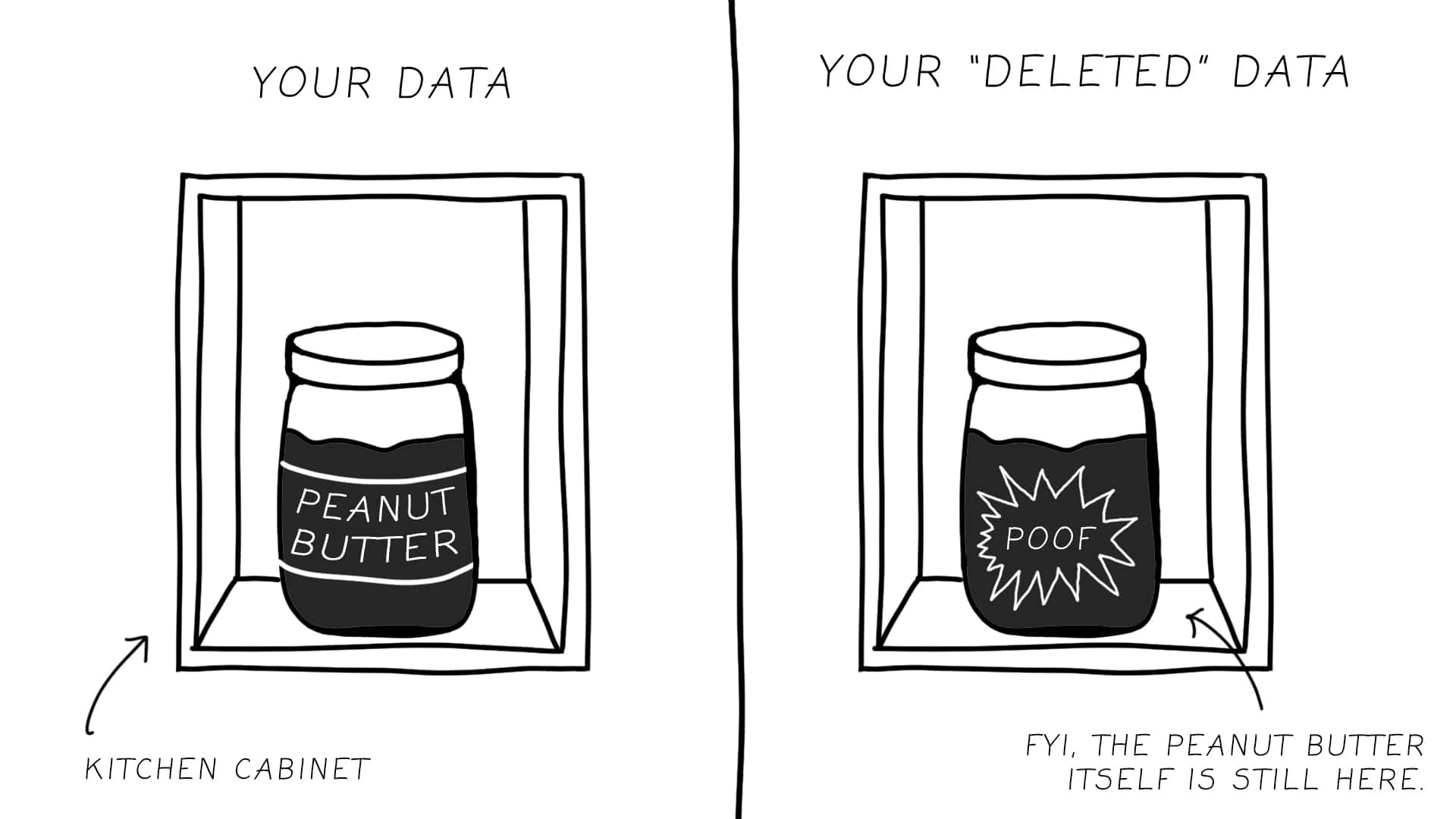

Documentos físicos também apresentam riscos. Jogar correspondência com seu nome e endereço na lixeira de reciclagem dá aos "garimpeiros de lixo" acesso potencial às suas informações. Mas o descarte de arquivos digitais cria perigos ainda mais ocultos. Quando você exclui arquivos do seu computador, você pode pensar que eles desapareceram para sempre, mas a exclusão padrão é surpreendentemente ineficaz para remover os dados reais.

Pense na exclusão padrão de arquivos assim: é semelhante a rasgar a página de índice de um livro, mas deixar todo o conteúdo intacto. O computador remove a referência de onde o arquivo está armazenado, mas deixa as informações reais no seu disco até que eventualmente sejam substituídas por novos dados. Com ferramentas de recuperação facilmente disponíveis, alguém com acesso ao seu dispositivo poderia potencialmente recuperar arquivos que você pensou terem desaparecido para sempre.

Essa persistência de dados se torna particularmente problemática quando você vende seu computador antigo, devolve um laptop alugado ou descarta um smartphone. Sem destruição adequada de dados, a próxima pessoa que usar esse dispositivo pode ter acesso aos seus arquivos pessoais, fotos, documentos financeiros ou senhas salvas automaticamente - mesmo que você pensasse ter excluído tudo.

Estratégias de proteção

Proteger suas informações pessoais não requer conhecimento técnico, apenas hábitos cuidadosos e as ferramentas certas.

Senhas

Senhas fortes e únicas fornecem sua primeira linha de defesa. Crie senhas diferentes para contas importantes, especialmente as financeiras, e torne-as complexas o suficiente para resistir a tentativas de adivinhação. Você também deve ter senhas únicas para suas contas mais "importantes" - para a maioria das pessoas, isso será Google, Microsoft e iCloud (Apple) - essas contas frequentemente salvam suas outras senhas, então você definitivamente deve ter senhas completamente únicas para elas.

Também é importante notar que por "únicas", queremos dizer realmente únicas - não uma letra, dígito ou símbolo adicionado. Então, "Senha123" e "Senha123!" não são consideradas únicas - pois a segunda senha é simplesmente uma variação da primeira. Você precisa criar senhas verdadeiramente únicas, não variações, pois elas são facilmente adivinhadas se sua senha original for vazada.

Certamente, lembrar todas essas senhas não é uma tarefa fácil. A solução mais óbvia é escrever essas senhas em um pedaço de papel - embora, por favor, não faça isso. Escrever suas senhas em um pedaço de papel é uma prática muito insegura, e você não deve fazê-lo.

Em vez disso, você pode e deve usar um gerenciador de senhas externo para ajudar a gerar e armazenar essas senhas complexas com segurança, para que você não precise se lembrar de todas - dessa forma, você só precisa se lembrar de uma senha forte (para o próprio gerenciador de senhas), e todas as outras senhas serão gerenciadas por ele. Para contas cruciais, você também deve habilitar a autenticação de dois fatores - isso adiciona uma etapa extra de verificação (geralmente um código de mensagem de texto, notificação de aplicativo ou código 2FA) mesmo que alguém tenha sua senha.

Redes sociais

Você deve ser consciente sobre o que compartilha nas redes sociais. Verifique suas configurações de privacidade para controlar quem vê suas postagens, e pense duas vezes antes de compartilhar detalhes identificadores como sua data de nascimento completa, endereço residencial ou quando estará longe de casa. Altere suas configurações de privacidade para permitir que apenas Amigos vejam suas postagens - você realmente quer que qualquer pessoa na Terra veja suas fotos de aniversário? Ainda assim, lembre-se de que até postagens restritas a "apenas amigos" podem ser capturadas em screenshot e compartilhadas em outros lugares.

Configurações

Reserve um tempo para revisar as configurações de privacidade em seus aplicativos e contas online. Quase todos os sites ou aplicativos têm configurações de privacidade, e por padrão a maioria deles coleta muito mais informações do que o necessário. Ainda assim, principalmente devido a leis e regulamentações, alguns podem oferecer opções para limitar a coleta de dados se você procurar por elas.

Phishing

Aprenda a reconhecer tentativas de phishing observando os sinais: solicitações urgentes de informações pessoais, endereços de e-mail ou URLs de sites com pequenos erros de ortografia e mensagens que criam pressão para agir rapidamente sem pensar. Em caso de dúvida, entre em contato com as organizações diretamente através de seu site oficial, em vez de clicar em links em mensagens. Além disso, você pode pesquisar os sites ou e-mails quando estiver em dúvida, pois eles podem frequentemente conter pequenas alterações, mesmo em um único caractere.

Descarte de informações

O descarte adequado de informações físicas e digitais é tão importante quanto a coleta cuidadosa. Triture documentos em papel contendo informações pessoais em vez de simplesmente jogá-los fora. Para arquivos digitais, lembre-se de que a exclusão padrão não remove dados de forma eficaz - as informações frequentemente permanecem recuperáveis. Ao descartar dispositivos antigos ou mídia de armazenamento, ou mesmo ao excluir arquivos sensíveis do seu computador atual, ferramentas adequadas de destruição de dados são essenciais para realmente remover informações pessoais.

Como as organizações (devem) manter suas informações seguras

Organizações responsáveis protegem seus dados pessoais através de várias práticas importantes. Elas começam com a minimização de dados - coletando apenas o que realmente precisam, em vez de reunir tudo o que é possível, o que mostra respeito pela sua privacidade e reduz riscos se ocorrer uma violação. Elas também classificam diferentes tipos de informações com base na sensibilidade, aplicando salvaguardas mais fortes a dados sensíveis como números de cartão de crédito do que a informações básicas como preferências de newsletter. Controles de acesso limitam quem pode ver seus dados com base em requisitos de trabalho, enquanto sistemas de monitoramento detectam padrões incomuns que podem indicar uso indevido. O treinamento de funcionários é crucial, pois muitas violações de dados começam com erro humano - treinamento regular de conscientização de segurança constrói uma defesa humana mais forte contra ameaças como links maliciosos e golpes.

Organizações que lidam com suas informações de forma responsável também se preparam para possíveis incidentes antes que eles aconteçam. Elas desenvolvem procedimentos claros para responder a violações de dados, incluindo etapas para conter danos, investigar incidentes, notificar indivíduos afetados e prevenir problemas futuros. Durante todo o ciclo de vida dos dados, políticas adequadas de destruição protegem informações que não são mais necessárias, triturando documentos com segurança e apagando adequadamente arquivos digitais quando os períodos de retenção terminam. Ao avaliar organizações, examine suas políticas de privacidade e relatórios de transparência, que revelam sua abordagem à proteção de dados. Acima de tudo, organizações confiáveis veem a proteção de suas informações como um compromisso contínuo, em vez de apenas um exercício de conformidade, ajudando você a fazer escolhas informadas sobre em quem confiar seus dados pessoais.

A jornada dos seus dados

As informações pessoais seguem um caminho previsível desde a coleta até o descarte, e a proteção é necessária em cada etapa. O ciclo de vida começa quando você compartilha informações através de formulários, criação de conta ou compras. A coleta ética envolve consentimento claro - você deve saber o que está sendo coletado e por quê. Idealmente, as organizações devem coletar apenas o que é verdadeiramente necessário para seu propósito declarado. Uma vez coletadas, suas informações entram na fase de armazenamento, onde precisam de proteção tanto de ameaças externas como hackers quanto de acesso interno inadequado através de medidas como criptografia, controles de acesso e segurança física. Durante a fase de uso, quando suas informações são acessadas para seu propósito pretendido (verificação de identidade, processamento de transações ou fornecimento de serviços), controles adequados garantem que sejam usadas apenas para fins legítimos por pessoas autorizadas.

A fase de compartilhamento é particularmente vulnerável, pois suas informações se movem entre sistemas ou organizações e precisam de proteção em trânsito através de métodos de transmissão segura e acordos claros sobre proteção e uso. Durante a fase de retenção, organizações responsáveis estabelecem prazos apropriados para manter diferentes tipos de dados, em vez de armazenar informações para sempre.

Finalmente, a fase de destruição frequentemente negligenciada requer descarte adequado de informações que atingiram o fim de sua vida útil. Para documentos físicos, isso significa trituração; para arquivos digitais, requer métodos de exclusão segura que realmente removam os dados. Mais uma vez, a exclusão padrão de arquivos é comparável a remover um livro do catálogo da biblioteca enquanto deixa o livro na prateleira - as informações permanecem disponíveis para qualquer um que saiba como procurar. A destruição digital adequada sobrescreve os dados várias vezes, garantindo que não possam ser recuperados mesmo com ferramentas especializadas, completando o ciclo de vida e evitando que informações antigas criem novos riscos de privacidade.

Por que apertar "Excluir" não é suficiente para proteger suas informações pessoais

A maioria de nós tem um modelo mental de arquivos de computador que não corresponde à realidade. Quando você exclui um arquivo, provavelmente imagina que ele desaparece completamente, como jogar papel em uma trituradora. A verdade é muito diferente - e entender essa diferença é importante para proteger suas informações pessoais.

Aqui está um exemplo que ajudará você a entender a exclusão padrão de arquivos: Vamos imaginar um pote de pasta de amendoim. Ele está sentado pacificamente dentro do armário da sua cozinha. Então, de repente, você quer se livrar do pote de pasta de amendoim. Aqui está o que você faz em seguida: você abre o armário da cozinha, encontra o pote e finalmente... arranca o rótulo e a embalagem do pote. Agora você tem um pote cheio de pasta de amendoim, ainda no seu armário - mas sem seu rótulo. Isso é exatamente o que é a exclusão de arquivos "padrão" no seu computador.

Quando você exclui um arquivo, seu computador remove a referência de onde esse arquivo está armazenado no seu disco rígido, mas o conteúdo real permanece intocado - assim como remover o rótulo do pote, mas não jogar o próprio pote fora. O espaço que o conteúdo do seu arquivo estava ocupando é marcado como "disponível para novos dados", mas até que seja realmente sobrescrito com outra coisa, as informações originais permanecem fisicamente presentes no seu dispositivo de armazenamento. Pense nisso como você continuando a colocar coisas no armário da sua cozinha, até que não haja mais espaço nele, e você finalmente joga o pote fora.

Isso cria um risco significativo de privacidade. Com ferramentas de recuperação de dados disponíveis gratuitamente - algumas até grátis - alguém com acesso ao seu dispositivo poderia potencialmente recuperar arquivos que você pensou terem sido permanentemente excluídos. Essas ferramentas escaneiam a mídia de armazenamento em busca de dados que não aparecem mais no sistema de arquivos, mas ainda existem fisicamente no dispositivo - assim como abrir seu armário de cozinha e encontrar um pote de pasta de amendoim sem rótulo - embora seja um pouco mais desafiador, ainda é muito facilmente realizável.

As implicações ficam claras em cenários comuns: vender ou doar um computador antigo sem apagar adequadamente o disco rígido/SSD pode dar ao próximo proprietário acesso aos seus documentos pessoais, registros financeiros, fotos e dados de cartão de crédito. Devolver um laptop alugado sem exclusão segura pode expor documentos de trabalho confidenciais. Descartar um smartphone antigo pode colocar suas mensagens pessoais e informações de conta em risco. Mesmo descartar um pendrive ou HD externo sem apagamento adequado deixa seus dados vulneráveis.

O risco se estende ao gerenciamento diário de arquivos também. Quando você exclui documentos sensíveis de um computador compartilhado ou unidade de rede, a exclusão padrão não fornece proteção adequada contra outras pessoas acessando essas informações mais tarde. Simplesmente esvaziar a Lixeira não remove verdadeiramente os dados do seu dispositivo de armazenamento.

Esse problema de dados persistentes afeta as organizações também. Empresas que não destroem adequadamente as informações do cliente quando não são mais necessárias correm o risco de violar regulamentações de privacidade e expor dados sensíveis. Provedores de saúde, instituições financeiras e outras organizações que lidam com dados regulamentados têm obrigações específicas de garantir a destruição completa de informações - obrigações que a exclusão padrão não cumpre.

Além da exclusão: Como a trituração segura de arquivos protege sua privacidade digital

Assim como você não jogaria documentos sensíveis em papel no lixo sem triturá-los primeiro, arquivos digitais contendo informações pessoais precisam de destruição adequada além da exclusão padrão. É aqui que a trituração segura de arquivos se torna essencial.

A trituração segura de arquivos é um processo que sobrescreve o conteúdo real dos dados várias vezes com padrões aleatórios, tornando as informações originais irrecuperáveis mesmo com ferramentas forenses especializadas. Ao contrário da exclusão padrão, que deixa o conteúdo intacto e recuperável, a trituração digital adequada remove permanentemente todos os vestígios das informações.

Quando você precisaria desse nível de proteção? Considere essas situações comuns: Antes de vender, doar ou reciclar computadores, tablets ou smartphones, a trituração segura de arquivos impede que o próximo usuário acesse suas informações pessoais. Ao devolver equipamentos alugados como computadores de aluguel ou copiadoras com armazenamento interno, isso garante que seus dados não viajem com o dispositivo. Depois de trabalhar com arquivos sensíveis em computadores públicos ou compartilhados, remove todos os vestígios de suas informações. Após violações de dados ou infecções por malware, a trituração segura pode eliminar arquivos potencialmente comprometidos contendo informações pessoais.

A trituração segura de arquivos também é importante para conformidade regulatória. Leis de privacidade como GDPR e LGPD exigem explicitamente destruição adequada de dados quando as informações não são mais necessárias ou quando indivíduos solicitam exclusão de seus dados pessoais. Para empresas, agências governamentais, provedores de saúde e instituições financeiras, demonstrar e atender a destruição compatível de informações sensíveis tornou-se uma necessidade legal, em vez de apenas uma melhor prática.

O processo funciona sobrescrevendo a localização física no dispositivo de armazenamento onde o arquivo foi armazenado. Ao escrever novos dados aleatórios sobre esse local várias vezes (usando vários padrões projetados para eliminar quaisquer dados residuais), ferramentas de trituração segura garantem que as informações originais não possam ser reconstruídas. Os padrões mais populares, como o método DoD 5220.22-M do Departamento de Defesa dos EUA, especificam várias passagens de sobrescrita com verificação para garantir destruição completa.

Ao contrário da trituração de documentos físicos, que requer hardware dedicado, a trituração de arquivos digitais é realizada através de software especializado. Essas ferramentas variam de programas básicos que excluem com segurança arquivos individuais a soluções abrangentes que podem limpar unidades inteiras, apagar espaço livre onde arquivos excluídos podem permanecer e fornecer certificados de verificação documentando o processo de destruição.

Para indivíduos e organizações preocupados com a privacidade, a trituração segura de arquivos proporciona tranquilidade de que informações pessoais sensíveis realmente desaparecem quando excluídas. Em um mundo onde violações de dados e roubo de identidade continuam a aumentar, essa camada adicional de proteção tornou-se cada vez mais valiosa.

Offigneum: Sua solução para proteção abrangente de arquivos digitais

Como vimos ao longo deste guia, proteger informações de identificação pessoal requer atenção em cada etapa - especialmente quando essas informações atingem o fim de sua vida útil. Para aqueles sérios sobre proteção de privacidade, o software de trituração de arquivos Offigneum oferece uma solução abrangente para os desafios da destruição digital segura. O Offigneum vai além da exclusão padrão ao implementar técnicas de sobrescrita de grau militar que tornam a recuperação de dados impossível. Quando você precisa de certeza absoluta de que arquivos sensíveis realmente desapareceram, esta solução de nível profissional fornece vários padrões de segurança para atender a diversos requisitos - desde privacidade pessoal básica até conformidade regulatória rigorosa.

O software funciona em várias mídias de armazenamento, incluindo discos rígidos internos, dispositivos de armazenamento externo, pendrives e armazenamento em rede. Essa flexibilidade significa que você pode aplicar o mesmo processo de destruição completo independentemente de onde as informações sensíveis estão armazenadas.

As capacidades de processamento em lote do Offigneum tornam-no prático tanto para uso individual quanto organizacional. Você pode destruir com segurança um único documento sensível ou processar centenas de milhares de arquivos de uma vez, tornando-o adequado para tudo, desde proteção de privacidade pessoal até projetos de descarte de dados em larga escala.

Você pode aprender mais sobre o Offigneum (software para Windows) neste site. Além disso, o MacGlacio oferece os mesmos recursos e benefícios do Offigneum, enquanto foca especificamente em Macs. Você pode aprender mais sobre o MacGlacio (software para macOS) neste site.

Proteger a privacidade não é apenas lidar com dados cuidadosamente enquanto estão sendo usados - também significa saber quando e como deixá-los ir. A verdadeira privacidade requer atenção em cada estágio do ciclo de vida dos dados, especialmente quando é hora de destruir com segurança informações que não são mais necessárias. À medida que mais pessoas se conscientizam da importância da privacidade de dados, ferramentas como Offigneum e MacGlacio estão ajudando tanto indivíduos quanto organizações a retomar o controle - mesmo quando se trata de como suas informações são apagadas definitivamente.

Saiba mais sobre o Offigneum e a lista completa de seus recursos em seu site oficial:

www.ambeteco.com/Offigneum/

Aviso Legal: As informações fornecidas neste artigo são apenas para fins informativos gerais e não constituem aconselhamento jurídico ou técnico. Os métodos e ferramentas descritos, incluindo o software de trituração de arquivos Offigneum, destinam-se a aumentar a segurança e privacidade de dados. No entanto, nenhum método de apagamento de dados pode garantir proteção absoluta contra recuperação de dados, devido a muitos fatores, incluindo erro do usuário, manuseio inadequado de mídia de armazenamento e influências ambientais externas. Os usuários devem ter cautela e consultar um profissional se tiverem dúvidas sobre processos de exclusão de dados. Offigneum e seus desenvolvedores isentam-se de qualquer responsabilidade por danos ou perdas decorrentes do uso ou incapacidade de usar as ferramentas, técnicas ou instruções descritas. Para questões jurídicas e técnicas específicas, procure orientação profissional apropriada.